0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

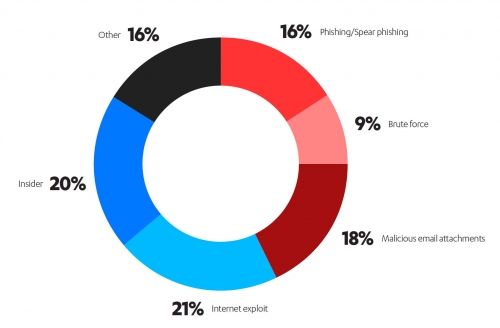

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Search Results For: Fortinet

Ilość : 26

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

2792.10 PLN

ZOBACZ WIĘCEJ

Fortinet - Web Filtering

Stop zagrożeniom internetowym - Zagrożenia internetowe, takie jak phishing, zainfekowane strony WWW i botnety są bardziej wyrafinowane i ukierunkowane na atak niż kiedykolwiek wcześniej a wraz ze wzrostem mobilności w miejscu pracy, jeszcze trudniejsze do kontroli. Sieć stała się preferowanym medium dla hakerów i złodziei szukają nowych sposobów, aby dokonać kradzieży informacji w celu osiągnięcia korzyści finansowych. Ponadto pracownicy, którzy odwiedzają strony internetowe zawierające różne treści mogą na

Fortinet - Rodziny produktowe

FORTIGATE to zintegrowany system bezpieczeństwa dostarczający funkcjonalności: firewall, VPN, antywirus, IPS (ochrona przed atakami), filtrowanie treści WWW, ochrona przed spamem, DLP (ochrona przed wyciekiem informacji poufnej), kontrola aplikacji, optymalizacja pasma, kontroler sieci bezprzewodowych, mocne uwierzytelnianie. Produkty Fortigate bazują na dedykowanych układach sprzętowych przyspieszających proces filtrowania treści oraz obsługi ruchu. Platforma może być implementowana zarówno w trybie router

Fortinet - Bezpieczeństwo baz

Bezpieczeństwo baz danych - Zabezpiecz swoje dane - Serwery baz danych są najważniejszymi elementami sieci każdej firmy. Przechowują one wszystkie najbardziej krytycznych zasoby firmy obejmują dane klienta, informacje finansowe, informacje na temat zasobów ludzkich, projektów produktów i więcej - wszystkie dane, które umożliwiając firmie prowadzenie biznesu i jako takie muszą być bezpieczne. Według jednego z najnowszych badań Fortinet, 80 procent przypadków naruszenia bezpieczeństwa danych dotyczą wewnętrzn

Fortinet - Virtual Private Network (VPN)

Obrona przed zagrożeniami - Wraz ze wzrostem liczby zagrożeń, bezpieczna komunikacja między przedsiębiorstwami, partnerami oraz korporacjami łączącymi się z pracownikami mobilnymi jest ważniejsze niż kiedykolwiek. Naruszenie danych, przecieki, kosztują korporacje i instytucje rządowe miliardy dolarów każdego roku.

Fortinet - Bezpieczeństwo aplikacji WWW

Stop zagrożeniom ze strony aplikacji internetowych - Aplikacje internetowe to aplikacje wykorzystują przeglądarkę internetowa jako klienta. Aplikacje równie proste jak okno do wysyłania wiadomości lub portal do wyrażania opinii wymagający logowania czy też skomplikowana aplikacja internetowa w postaci edytora tekstów czy też arkusz kalkulacyjny, również definiowane są jako aplikacji internetowa. Technologie internetowe przeżywają dynamiczny rozwój przez co również rodzime aplikacje są coraz bardzie integrow

Zabezpieczenia następnej generacji dla sieci firmowych

W ciągu ostatnich paru lat, od momentu przedstawienia przez Gartnera koncepcji „next-generation firewall”, wielu dostawców z branży bezpieczeństwa sieciowego, chcąc rozszerzyć swą ofertę o tę kategorię produktów, wprowadziło własne firewalle nowej generacji – z różnym skutkiem. Niektóre firewalle NG nie obejmują ważnych funkcji nowej generacji bądź tradycyjnych zabezpieczeń sieciowych na odpowiednim poziomie, ponieważ nie dysponują sprawdzoną platformą, która umożliwiałaby obsługę tych funkcji.

Fortinet - Kontrola aplikacji

Stop dla zagrożeń oraz malware - Aplikacje Web 2.0, takie jak Facebook, Twitter i Skype są powodem zwiększenia złożoności ruchu sieciowego przez co narażają organizację na zagrożenia nowej generacji. W celu ochrony poufnych informacji i zachowania zgodności z regulacjami rządowymi oraz najlepszymi praktykami branżowymi bardziej niż kiedykolwiek, ważne jest monitorowanie, kontrola wykorzystania portali społecznościowych oraz usług pracujących w chmurze.

Fortinet - Unified Threat Management (UTM)

Unified Threat Management (UTM) - to skonsolidowana platforma zapewniająca bezpieczeństwo w urządzeniach Fortigate. Umożliwia ochronę sieci za pomocą najszybszych na rynku technologi zaimplementowanych w zaporze ogniowej. Fortigate daje również swobodę rozmieszczenia najszerszego zakresu dostępnych technologii bezpieczeństwa, dopasowanych do dynamicznego środowiska sieciowego.

Zabezpieczenia dla operatorów telekomunikacyjnych

Aby dotrzymać kroku dynamicznemu rozwojowi nowych usług i technologii, takich jak usługi w chmurze, usługi mobilne czy usługi wykorzystujące IPv6, operatorzy telekomunikacyjni muszą przekształcić swoje sieci w nowoczesne infrastruktury umożliwiające świadczenie coraz to nowych usług. Firma Fortinet rozumie stojące przed nimi wyzwania związane z wdrażaniem architektury sieciowej następnej generacji, umożliwiającej wydajne świadczenie kompleksowych usług cyfrowych wymagających dużych prędkości przesyłu inform

Fortinet - Zapobieganie utracie danych (DLP)

Zabezpiecz swoje dane - Zdarzenia utraty danych rosną z roku na rok, czego wynikiem są straty finansowe dla firm na całym świecie. Wiele zdarzeń utraty danych spowodowanych jest przez zaufanych pracowników, którzy często wysyłają poufnych dane do niezaufanych stref, celowo lub przez przypadek. Fortinet DLP używa wyrafinowanych metod porównywania wzorców i tożsamości użytkownika w celu wykrywania i zapobiegania nieautoryzowanemu presyłaniu poufnych informacji i plików za pośrednictwem sieci. Funkcje Fortinet

Fortinet - Wirtualne bezpieczeństwo

Bezpieczeństwo środowiska wirtualnego - Wirtualne urządzenia FortiGate UTM oraz wirtualne domeny umożliwiają wdrożenie skonsolidowanego bezpieczeństwo sieci w celu ochrony infrastruktury wirtualnej. Zwiększają one widoczność i kontrolę nad komunikacją w środowisku zwirtualizowanym.

Przewodnik dla rozpoczynających migrację do protokołu IPv6

Podczas gdy wielu administratorów sieci inicjuje projekty migracji do protokołu IPv6, inni specjaliści ds. informatyki nie wiedzą, od czego zacząć. W pierwszej części niniejszego biuletynu opisano znaczenie zabezpieczenia sieci przed zagrożeniami związanymi z protokołem IPv6 na długo przed dopuszczeniem w niej ruchu IPv6. W dalszej części przedstawiono kolejne etapy konieczne do rozpoczęcia zabezpieczania sieci w fazie przejściowej IPv4/IPv6.

Fortinet - Antyspam

Stop dla spamu - Niepożądane wiadomości w formie spamu kosztują korporacje i agencje rządowe miliardy dolarów rocznie. Pracownicy spędzają czas na sortowaniu i usuwaniu spamu z ich poczty elektronicznej, podczas gdy serwery i sieci muszą borykać się z dodatkowym ruchem. Ponadto, e-maile spamowe są najbardziej popularnym środkiem, za pomocą którego boty propagują, często szkodliwe oprogramowanie i linki do nieodpowiednich stron.

Fortinet - Antivirus/Antispyware

Stop infekcjom i złośliwemu oprogramowaniu - Infekcje atakujące serwery oraz stacje robocze przedsiębiorców, agencji rządowych oraz dostawców usług generują koszty liczone w milionach dolarów każdego roku. Wymaga to poświęcenia dużej ilości czasu w celu usunięcia wirusów z punktów końcowych i serwerów, jednakże organizacja i tak może stracić cenne dane przez programy szpiegujące i boty, wysyłające niepostrzeżenie informacje na zewnątrz sieci. Ponadto, niektóre wirusy są w stanie "wyłączyć" całą sieć oraz sk

FORTINET dla branży usług finansowych

Rozwój infrastruktury teleinformatycznej w Polsce w ciągu ostatnich lat nie tylko umożliwił sektorowi finansowemu zbudowanie nowych kanałów dostępu do potencjalnego klienta, ale również zredukował koszty jego obsługi. Ale po 10 latach bankowości elektronicznej na rynku detalicznym okazało się, że modele kosztowe poszczególnych banków w tym obszarze obsługi klienta są bardzo podobne, co utrudnia zbudowanie przewag konkurencyjnych. Główne obszary doskonalenia to koszty rozwoju i utrzymania aplikacji,

Funkcje oprogramowania FortiOS

Zapora ogniowa

ICSA Labs Certified (Corporate Firewall)

NAT, PAT, Transparent (Bridge)

Tryb routingu (RIP, OSPF, BGP, Multicast)

Policy-Based NAT

Virtual Domains (NAT/ Tryb Transparent)

Fortinet - Firewall

Zabezpieczanie infrastruktury - Każde przedsiębiorstwo posiadające dostęp do Internetu i intranetu, instaluje zaporę ogniową, aby zapobiec uzyskiwaniu dostępu do swoich zasobów oraz do kontrolowania zewnętrznych zasobów do których mają dostęp użytkownicy. Firewall, ściśle współpracuje z innymi elementami infrastruktury sieciowej, sprawdza każdy pakiet sieciowy i decyduje czy przekazać go w kierunku miejsca przeznaczenia. Zapora jest często instalowana w specjalnie wyznaczonym urządzeniu sieciowym oddzielony

Klient VPN FortiClient

FortiClient umożliwia zdlanym użytkownikom zestawić bezpieczne połączenie gdziekolwiek się znajdują.

Fortinet - Bezpieczeństwo hostów

Bezpieczeństwo punku końcowego - Punkt końcowy to pojedyncze urządzenia lub system komputerowy, który działa jako klient sieci. Wspólne punkty końcowe to komputery stacjonarne, laptopy, smartphone, tablety i specjalistyczne wyposażenie, takie jak czytniki kodów kreskowych, terminale bezprzewodowe. Endpoint Security zawiera wszystkie elementy umożliwiające zabezpieczenie punktów końcowych. Środki te obejmują określanie ryzyka niezbędnego do ochrony punktów końcowych również przed nimi samymi.

FORTINET dla edukacji

Systemy zabezpieczeń i urządzenia wirtualne firmy Fortinet pozwalają instytucjom edukacyjnym zabezpieczyć swoją infrastrukturę sieciową klasy enterprise, jednocześnie gwarantując uczniom i studentom łatwość dostępu niezbędną do efektywnej nauki. Skanowanie w czasie rzeczywistym zawartości przesyłanej za pomocą poczty elektronicznej, komunikatorów internetowych oraz narzędzi transferu w sieci Web i transferu plików umożliwia blokowanie wirusów, robaków, złośliwych stron internetowych, ataków mających na celu

Fortinet - Bezpieczeństwo IPv6

Bezpieczeństwo sieci IPv6 - Przejście z IPv4 na IPv6 to kwestia czasu. Pula adresów dostępowych IPv4 została wyczerpana. Organizacje muszą przeanalizować swoją gotowość do IPv6, ponieważ niektóre z starszych urządzeń nie będzie wspierać protokół IPv6 i trzeba będzie je wymienić. Bardzo ważne jest, aby organizacje wdrożyły urządzenia zabezpieczające sieć , które mogą przynieść taki sam poziom ochrony dla IPv6 jak i dla IPv4.

Fortinet – zgodność ze standardem PCI

Kompleksowe rozwiązanie z dziedziny bezpieczeństwa informatycznego mające na celu zapewnienie spełnienia wymogów zgodności ze standardem PCI (ang. Payment Card Information), jakie stawiają instytucje finansowe, detaliści i dostawcy usług przetwarzający dane posiadaczy kart kredytowych.

Fortinet - Intrusion Prevention System (IPS)

Stop nieautoryzowanemu dostępowi - Fortinet IPS chroni sieć przed zagrożeniami zarówno znanymi jak i nieznanymi, blokując ataki, które mogłyby wykorzystać luki w zabezpieczeniach sieci i niezaktualizowanych systemach. Fortinet rozumie, że firma lub sieć usługodawcy wspiera wiele różnych aplikacji, protokołów i systemów operacyjnych w tym samym czasie. Ta zróżnicowana infrastruktura może skomplikować utrzymanie serwerów i urządzeń sieciowych, w wyniku podatności na zagrożenia.

Fortinet - Optymalizacja WAN

Maksymalizacja wydajności sieci WAN - Z powodu rosnącego wykładniczo ruchu w sieci, największym obecnie problemem jakiemu muszą stawić czoła firmy jest koszt ruchu internetowego oraz wydajność aplikacji. Do tej pory administratorzy sieci oraz menadżerowie borykali się z brakiem kompleksowych rozwiązań służących do monitorowania i zabezpieczania zasobów sieciowych i przepustowości przy jednoczesnym spełnieniu oczekiwań użytkowników co do szybkiego czasu reakcji aplikacji.

Kontrola aplikacji Web 2.0 w przedsiębiorstwie

Aplikacje stanowią nieodłączny pierwiastek życia współczesnych organizacji, umożliwiając pracownikom wykonywanie podstawowych zadań związanych z ich działalnością. Mając dostęp do sieci firmowej oraz do Internetu, aplikacje mogą umożliwiać współdzielenie informacji w ramach grup roboczych, w obrębie przedsiębiorstwa oraz na zewnątrz – z partnerami i klientami. Jeszcze niedawno, gdy aplikacje uruchamiane były wyłącznie z komputerów stacjonarnych i serwerów wewnątrz sieci firmowych, egzekwowanie zasad bezpiec

Fortinet - Zarządzanie lukami oraz zgodnością

Wykrywanie oraz zabezpieczanie luk - Coraz popularniejsze urządzenia wielofunkcyjne poza ogromnymi możliwościami tworzenia nowych aplikacji dzięki wydajności narażają również owe urządzenia na zagrożenia poprzez szereg luk powstałych w procesie tworzenia aplikacji. Organizacje różnej wielkości zmagają się z wyzwaniem zapewnienia otwartego dostępu do informacji przy jednoczesnym zachowaniu zgodności z standardami bezpieczeństwa. Wielokrotnie nagradzane rozwiązanie Fortinet Vulnerability and

Ilość : 26