0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

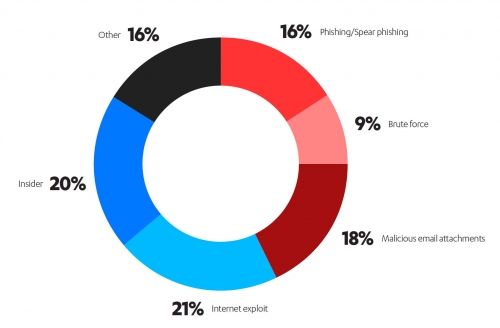

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Kontrola aplikacji Web 2.0 w przedsiębiorstwie

Aplikacje stanowią nieodłączny pierwiastek życia współczesnych organizacji, umożliwiając pracownikom wykonywanie podstawowych zadań związanych z ich działalnością. Mając dostęp do sieci firmowej oraz do Internetu, aplikacje mogą umożliwiać współdzielenie informacji w ramach grup roboczych, w obrębie przedsiębiorstwa oraz na zewnątrz – z partnerami i klientami. Jeszcze niedawno, gdy aplikacje uruchamiane były wyłącznie z komputerów stacjonarnych i serwerów wewnątrz sieci firmowych, egzekwowanie zasad bezpieczeństwa danych było względnie proste. Współczesne organizacje muszą jednak stawiać czoła nowej generacji zagrożeń. Stanowiący odpowiedź na potrzeby konsumentów rozwój technologii zaowocował nową falą aplikacji internetowych będących w stanie z łatwością przenikać przez tradycyjne bariery chroniące sieci i je omijać.

Znane lepiej jako aplikacje „Web 2.0”, nowe internetowe narzędzia komunikacyjne, takie jak Facebook, Twitter czy Skype, już dziś w znacznym stopniu przeniknęły do wewnątrz organizacji. Wspomniane technologie i aplikacje internetowe w nieuchronny sposób przyczyniły się do zaistnienia nowych wyzwań, jakim muszą stawiać czoła przedsiębiorstwa, które chcą zabezpieczyć swoje sieci przed złośliwymi zagrożeniami i utratą danych. Pozwolenie pracownikom na uzyskiwanie dostępu do aplikacji Web 2.0 znacznie skomplikowało kwestię egzekwowania zasad bezpieczeństwa danych. Co gorsza, wiele firm nie dysponuje możliwościami wykrywania, a co dopiero kontrolowania tych nowych aplikacji, co powoduje zwiększenie ryzyka zamierzonego lub przypadkowego sprzeniewierzenia poufnych informacji.

Wyzwania w zakresie kontroli aplikacji

Aplikacje Web 2.0 umożliwiają natychmiastową, nieprzerwaną komunikację między pracownikami, partnerami i wykonawcami, przynosząc ogromne korzyści w zakresie wydajności. W efekcie wiele organizacji uczyniło z komunikatorów internetowych, kanały serwisu Twitter czy strony serwisu Facebook swoje codzienne narzędzia pracy. Stosowanie tych nowych aplikacji rodzi jednak obawy w kwestii zabezpieczeń, ponieważ są one w stanie tunelować ruch przez zaufane porty, wykorzystywać własne algorytmy szyfrowania, a nawet podszywać się pod inne aplikacje w celu uniknięcia wykrycia i zablokowania przez tradycyjne zapory. Znacznie ułatwia to niezauważone i niezakłócone przesyłanie informacji w postaci cyfrowej z wewnątrz sieci firmowej oraz łamanie zabezpieczeń w postaci tradycyjnych zapór sieciowych przez wirusy i zagrożenia nowej generacji.

Utrata widoczności i kontroli

Dostęp do tradycyjnych aplikacji internetowych, takich jak telnet czy FTP, uzyskuje się poprzez blokowanie lub włączanie poszczególnych portów TCP i UDP na poziomie bramy sieciowej. Obecnie wiele aplikacji może używać tego samego portu, z kolei jedna aplikacja Web 2.0 używa czasem wielu portów. Niektóre aplikacje mogą wykorzystywać niestandardowe porty i szyfrowanie SSL w celu uniknięcia wykrycia i kontroli. Zmieniła się nawet sama definicja pojęcia “aplikacja”. Niektóre aplikacje uruchamiane są z poziomu przeglądarek internetowych jako dodatki, podczas gdy inne działają w ramach aplikacji hosta. Serwisy społecznościowe, takie jak Facebook, umożliwiają użytkownikom prowadzenie rozmów, oglądanie filmów, granie w gry, a nawet uruchamianie innych aplikacji – wszystko to z poziomu przeglądarki.

Aplikacje Web 2.0 otwierają drzwi nowym zagrożeniom

Zapory z kontrolą stanu sesji (stateful firewall) używające tylko blokowania portów i protokołów mogą nie sprawdzić się w ochronie przed zagrożeniami internetowymi, takimi jak wirus Koobface. Koobface jest robakiem atakującym użytkowników aplikacji społecznościowych, takich jak Facebook, Twitter czy Friendster. Klikając łącze w celu pobrania filmu lub innego pliku multimedialnego, niczego niepodejrzewający użytkownik w rzeczywistości instaluje „bota” czyli klienta botnetu Koobface.

Boty mogą inicjować złośliwe usługi na zainfekowanych komputerach i tworzyć globalne botnety, komunikując się z innymi botami oraz z serwerami zarządzającymi (C&C) za pośrednictwem Internetu – tzw. „phoning home”. Bot Koobface przesyła informacje osobiste i hasła do serwerów zarządzających (C&C) Koobface1, a także przekierowuje użytkowników do kolejnych złośliwych witryn umożliwiających pobranie innego złośliwego oprogramowania. Komponenty pobierane przez Koobface obejmują programy umożliwiające filtrowanie DNS, które blokują dostęp do znanych witryn poświęconych zabezpieczeniom, oraz narzędzie proxy pozwalające intruzom na dalsze wykorzystywanie zainfekowanego komputera. Przykładami innych zagrożeń, jakie pojawiły się w ostatnim czasie, są boty Sasfis, Hiloti, Bredolab i Mariposa/Butterfly2.

Potrzeba ograniczenia zajętości pasma

Pozostawione bez kontroli aplikacje Web 2.0, do których użytkownicy uzyskują dostęp z wewnątrz sieci firmowej np. w celu przesyłania plików wideo lub uczestniczenia w grach internetowych, mogą zużywać znaczną ilość zasobów sieciowych. Ich intensywne używanie może spowalniać kluczową dla działalności komunikację oraz działające w sieci aplikacje, zmniejszając wydajność pracowników i zmuszając firmy do wykupywania niepotrzebnego im pasma. Wydarzenia takie jak pogrzeb Michaela Jacksona czy finały Pucharu Świata w piłce nożnej spowodowały przeciążenie sieci firm i dostawców usług na całym świecie. Mimo to wiele firm niechętnie odnosi się do blokowania dostępu do nowych technologii i aplikacji w obawie przed ograniczeniem istotnej komunikacji oraz przed wyobcowaniem pracowników.

Możliwość utraty danych

Złośliwe aplikacje internetowe i złośliwe witryny wykorzystują aplikacje Web 2.0 w celu wykradania cennych informacji o klientach i tajemnic handlowych. Jednak nawet bez nich aplikacje Web 2.0 ze względu na swój charakter skutecznie umożliwiają natychmiastowe publiczne udostępnianie i wyświetlanie informacji. Poufne dane są czasem wysyłane do niewłaściwego adresata lub przypadkowo udostępniane publicznie – naraża to organizacje na kary, procesy sądowe i pogorszenie reputacji. Przykładem jest funkcja Direct Message w serwisie Twitter, umożliwiająca użytkownikowi wysłanie wiadomości tekstowej bezpośrednio do innego użytkownika serwisu Twiter. Odpowiadając, odbiorca musi pamiętać o wpisaniu “dm” przed wiadomością – w przeciwnym razie odpowiedź zostanie uznana przez serwis Twitter za komunikat publiczny i automatycznie przesłana do wszystkich użytkowników śledzących nadawcę, przez co każdy będzie miał do niej dostęp.

Tradycyjne sposoby kontroli aplikacji

W przeszłości administratorzy zabezpieczeń byli w stanie uniemożliwić aplikacjom przesyłanie danych poza organizację poprzez zainstalowanie zapory z kontrolą stanu sesji na obwodzie sieci. Zapory typu stateful działają w warstwie sieciowej siedmiowarstwowego modelu OSI, badając nagłówki pakietów i rejestrując nawiązane połączenia sieciowe w tablicy stanów sesji. Po nawiązaniu połączenia cały dalszy ruch sieciowy skojarzony z tym połączeniem jest uznawany za bezpieczny i przepuszczany przez zaporę bez dalszej kontroli lub przy bardzo ograniczonej kontroli.

Blokowanie portów i filtrowanie adresów URL

Zapory typu stateful firewall skutecznie blokowały aplikacje, ponieważ tradycyjnie podczas komunikacji za pośrednictwem sieci aplikacje były kojarzone z określonymi portami komputerów i protokołami. W razie uznania aplikacji za niebezpieczną, administrator mógł szybko zmienić ustawienia zapory w celu zablokowania lub włączenia skojarzonych z nią portów i protokołów. Tradycyjne zabezpieczenia oparte na blokowaniu portów przestały się sprawdzać, ponieważ zablokowanie np. portu 80 spowodowałoby zupełne zablokowanie dostępu do Internetu, co dla większości przedsiębiorstw nie stanowi dopuszczalnego rozwiązania.

W celu zablokowania dostępu pracowników do niezaufanych witryn i tradycyjnych aplikacji internetowych, np. poczty w serwisie Yahoo, można również zastosować filtrowanie adresów URL na poziomie bram internetowych. Ponieważ jednak wiele nowych aplikacji uruchamianych jest za pośrednictwem Internetu w oknie przeglądarki lub jako dodatki do przeglądarek, tradycyjne zabezpieczenia polegające na filtrowaniu adresów URL i zabezpieczenia antywirusowe nie gwarantują pełnej ochrony przed atakami wykorzystującymi luki w zabezpieczeniach i polegającymi na pobieraniu złośliwego oprogramowania bez wiedzy użytkownika. Filtrowanie Internetu sprawdza się ponadto w przypadku blokowania dostępu do całych witryn, natomiast nie nadaje się do kontrolowania dostępu do złożonych serwisów społecznościowych, w przypadku których część funkcji jest przydatna, a część powinna zostać zablokowana.

Potrzeba stosowania nowych metod kontroli aplikacji

Pojedynczy przypadek zainfekowania robakiem Koobface mógłby spowodować utratę tajemnicy handlowej lub kradzież tożsamości, jednak wiele organizacji nie dysponuje skutecznymi sposobami kontrolowania przesyłanej zawartości, które pozwoliłyby na wykrycie tego rodzaju złośliwego kodu w transmisji strumieniowej. Organizacje pragnące skutecznie prowadzić działalność przy jednoczesnym zapewnieniu ochrony ważnych informacji z całą pewnością będą musiały uzyskać kontrolę nad technologiami i aplikacjami Web 2.0 działającymi w ich sieciach. Kontrola aplikacji przestała polegać na prostym blokowaniu i włączaniu dostępu. W dobie serwisów społecznościowych konieczna jest wielowarstwowa ochrona.

Pełna ochrona zawartości

Chcąc uniknąć utraty danych i zapobiegać nowym zagrożeniom, organizacje muszą dysponować możliwościami skutecznej kontroli starszych aplikacji, jak również aplikacji internetowych nowej generacji. Muszą być w stanie wykrywać, monitorować i kontrolować wykorzystanie aplikacji oraz ruch sieciowy na poziomie bram internetowych i w punktach końcowych. Konieczne jest ponadto skojarzenie aplikacji z użytkownikiem końcowym – po to, aby możliwe było przypisanie właściwych uprawnień dostępu w ramach zbioru zasad bezpieczeństwa.

Funkcja Fortinet Application Control, dostępna w ramach systemu operacyjnego FortiOS™, umożliwia wykrywanie i ograniczanie wykorzystania aplikacji w sieciach i w punktach końcowych w oparciu o klasyfikację, analizę behawioralną i skojarzenie z użytkownikiem końcowym. Dostęp do aplikacji może być domyślnie blokowany lub każdorazowo umożliwiany na podstawie indywidualnych decyzji operatora. FortiOS to system operacyjnym o zwiększonym poziomie zabezpieczeń, stosowany we wszystkich zintegrowanych urządzeniach zabezpieczających FortiGate®. W dalszej części niniejszego dokumentu przedstawiono niektóre spośród ważnych możliwości i korzyści wynikających ze stosowania funkcji Fortinet Application Control.

Wykrywanie aplikacji internetowych

Ruch sieciowy i aplikacje kontroluje się zwykle na poziomie zapory poprzez śledzenie używanych portów, adresów źródłowych i docelowych oraz natężenia ruchu. Metody te mogą jednak okazać się niewystarczające do precyzyjnego identyfikowania bądź kontrolowania ruchu generowanego przez aplikacje internetowe. W celu zaradzenia temu problemowi funkcja Fortinet Application Control wykorzystuje dekodery protokołów do odszyfrowywania i badania ruchu sieciowego pod kątem unikatowych sygnatur aplikacji. Możliwe jest wówczas wykrycie aplikacji, które próbują ukrywać się poprzez wykorzystanie niestandardowych portów i protokołów. Dekodery protokołów pozwalają również na odszyfrowanie i badanie szyfrowanego ruchu sieciowego. Możliwa staje się w ten sposób kontrola aplikacji w transmisjach sieci VPN, szyfrowanych za pomocą protokołów warstw IPSec i SSL, w tym protokołów HTTPS, POP3S, SMTPS oraz IMAPS. Funkcja Fortinet Application Control nie wymaga znajomości adresów ani portów serwerów.

FortiGuard Application Control Database

Dzięki dekodowaniu ruchu sieciowego możliwa jest identyfikacja aplikacji w oparciu o ich unikatowe sygnatury. Funkcja Fortinet Application Control wykorzystuje jedną z największych dostępnych baz danych sygnatur aplikacji, jaką jest baza danych FortiGuard® Application Control Database. Umożliwia to funkcji Fortinet Application Control wykrywanie ponad 1400 różnych aplikacji sieciowych, programów, usług sieciowych i protokołów ruchu sieciowego. Baza danych FortiGuard Application Control Database jest nieustannie aktualizowana o sygnatury nowych aplikacji, jak również nowych wersji istniejących aplikacji. Usługi FortiGuard według ustalonego harmonogramu regularnie dostarczają aktualizacje do kompleksowych systemów zabezpieczeń FortiGate, dzięki czemu funkcja Fortinet Application Control zawsze korzysta z najnowszych dostępnych sygnatur.

Listy kontroli aplikacji

Aplikacje ewidentnie wymagające zarządzania umieszcza się na liście kontroli aplikacji w zasadach zapory. Administratorzy mogą tworzyć wiele list kontroli aplikacji, spośród których każda pozwala na włączanie, blokowanie, monitorowanie i kształtowanie ruchu sieciowego generowanego przez unikatowy zbiór aplikacji. „Biała lista” aplikacji przeznaczona jest do użytku w sieciach o wysokim poziomie zabezpieczeń, ponieważ powoduje, że przez bramę internetową przepuszczany jest wyłącznie ruch generowany przez znajdujące się na niej aplikacje. Tymczasem „czarna lista” aplikacji przepuszcza cały ruch generowany przez aplikacje nieznajdujące się na liście. Aplikacje można kontrolować pojedynczo lub dzielić na kategorie i kontrolować jako grupy. Wraz z funkcją Fortinet Application Control dostarczana jest pewna liczba domyślnych list kontroli aplikacji. Listy te są gotowe do użycia, jednak można je również dostosować do bardziej konkretnych wymagań w zakresie zabezpieczeń.

Po rozpoznaniu aplikacji poprzez porównanie z bazą danych FortiGuard Application Control Database stosowane są zasady zdefiniowane na liście kontroli aplikacji. Ruch generowany przez zablokowane aplikacje jest zatrzymywany, co pozwala zwolnić część pasma sieciowego i wyeliminować potrzebę dalszej kontroli tego ruchu. Następnie w odniesieniu do pozostałego ruchu sieciowego stosowane są dodatkowe narzędzia zintegrowanego zarządzania zagrożeniami (ang. unified threat management, UTM) dostępne w ramach systemu operacyjnego FortiOS, obejmujące zapobieganie włamaniom, skanowanie za pomocą programów antywirusowych i antyszpiegowskich oraz zapobieganie wyciekom danych.

Kojarzenie użytkownika końcowego z aplikacjami

System operacyjny FortiOS obejmuje agenta Fortinet Server Authentication Extension (FSAE), które pozwala kojarzyć użytkowników końcowych z zasadami dla grup użytkowników, umożliwiając stosowanie funkcji jednokrotnego logowania i kontroli aplikacji. Agent FSAE monitoruje logowania użytkowników i przesyła nazwę użytkownika, adres IP oraz listę określającą przynależność użytkownika do poszczególnych grup w usłudze Active Directory do kompleksowego systemu zabezpieczeń FortiGate. Gdy użytkownik próbuje uzyskać dostęp do zasobów sieciowych, system FortiGate stosuje odpowiednie zasady zapory w odniesieniu do żądanego zasobu docelowego lub aplikacji i zezwala na połączenie tylko wówczas, gdy użytkownik należy do jednej z grup posiadających odpowiednie uprawnienia. Rozszerzenie FSAE umożliwia również rozpoznawanie użytkowników sieci przy użyciu uwierzytelniania NTLM systemu Windows oraz usługi eDirectory firmy Novell.

Granulacja kontroli aplikacji

W celu zwiększenia granulacji kontroli w ramach tego samego zestawu zasad mogą być używane białe i czarne listy. Funkcja Fortinet Application Control umożliwia ponadto rozróżnianie poszczególnych aplikacji dostępnych w ramach jednego serwisu społecznościowego. Jest na przykład w stanie zidentyfikować i zastosować zasady osobno w odniesieniu do ruchu generowanego przez aplikację Facebook Chat i do ruchu generowanego przez aplikację Facebook Video. Podobnie umożliwia stosowanie osobnych zasad w odniesieniu do osiemnastu aplikacji Google, w tym Google Search, Google Maps i Google Video. Ponadto istnieje możliwość włączenia kontroli pasma w celu ograniczenia przepustowości dostępnej dla niektórych aplikacji przy równoczesnym priorytetowym traktowaniu innych.

Zarządzanie pasmem dla aplikacji

Zarządzanie pasmem dla aplikacji umożliwia administratorom ograniczanie lub gwarantowanie przepustowości sieci dostępnej dla wszystkich aplikacji lub dla poszczególnych aplikacji określonych we wpisach na liście aplikacji. W ten sposób firma może na przykład ograniczyć pasmo używane przez aplikacje Skype lub Facebook Chat do maksymalnie 100 kB/s lub ograniczyć ruch generowany przez serwis YouTube w celu zarezerwowania

Kontrolę pasma można również skonfigurować tak, aby dostęp użytkowników lub przepustowość były ograniczane w określonych godzinach w ciągu dnia. Zasady kształtowania ruchu są tworzone niezależnie od polityk zapór i list kontroli aplikacji, dzięki czemu administratorzy mogą wykorzystywać je wielokrotnie w różnych zestawach polityk i wpisach list. Współdzielone zasady kształtowania ruchu mogą być stosowane w odniesieniu do pojedynczych lub do wszystkich zapór.przepustowości dla aplikacji mających kluczowe znaczenie dla działalności firmy.

Monitorowanie aplikacji i raportowanie

Funkcja monitorowania aplikacji i raportowania zbiera informacje o generowanym przez nie ruchu, a następnie wyświetla je przy użyciu obrazowych wykresów trendów, umożliwiających administratorom szybkie zorientowanie się w wykorzystaniu aplikacji w nadzorowanych przez nich sieciach. Administratorzy mogą kompilować dane w postaci wielu różnych wykresów, takich jak: główne kategorie internetowe, główne zablokowane witryny, dziesięć głównych aplikacji według przepustowości, dziesięciu głównych użytkowników aplikacji multimedialnych według przepustowości lub główni użytkownicy według czasu przeglądania. Wykresy trendów generowane są dla każdego zestawu polityk, dla którego włączono monitorowanie aplikacji. Wiedza uzyskana na podstawie wykresów trendów dotyczących aplikacji umożliwia administratorom szybkie optymalizowanie wykorzystania aplikacji z uwzględnieniem obowiązujących w organizacji zasad bezpieczeństwa i potrzeb pracowników.

Rejestracja pakietów kontroli aplikacji

Rejestracja pakietów przy użyciu funkcji Fortinet Application Control pozwala na zapisywanie generowanych przez aplikacje pakietów sieciowych w celu dalszej analizy, na przykład zbierania materiału dowodowego lub identyfikacji fałszywych alarmów. Kompleksowe systemy zabezpieczeń FortiGate umożliwiają przechowywanie pakietów lub ich przesyłanie do urządzenia FortiAnalyzer, a nawet do usługi analiz i zarządzania FortiGuard Analysis and Management Service.

Kontrola aplikacji w punkcie końcowym

FortiClient™ Endpoint Security i FortiMobile™ Smartphone Security to aplikacje klienckie zaprojektowane w celu zapewnienia ochrony należących do firmy komputerów i urządzeń przenośnych. Stosowane w połączeniu z systemami FortiGate lub nawet jako rozwiązania samodzielne, umożliwiają korzystanie z wszechstronnego pakietu zabezpieczeń przed zagrożeniami w punktach końcowych sieci. Pozwalają one administratorom na tworzenie i rozmieszczanie listy kontroli aplikacji na poziomie bramy należącej do kompleksowego systemu zabezpieczeń FortiGate oraz stosowanie jej w odniesieniu do profilu zabezpieczeń Fortinet Endpoint Security. Z listy wynika, które aplikacje są dozwolone, monitorowane bądź blokowane na poziomie bramy internetowej lub w punkcie końcowym. Lista dostępnych kategorii, dostawców i aplikacji jest przesyłana z bazy danych sygnatur FortiGuard. Ponadto możliwe jest kontrolowanie wykorzystania aplikacji w punktach końcowych za pomocą zapory osobistej.

Zasoby online

Firma Fortinet oferuje szeroki wybór zasobów online, stanowiących uzupełnienie funkcji Fortinet Application Control. Lista kontroli aplikacji FortiGuard Application Control List zawiera szczegółowe informacje o wszystkich aplikacjach z listy bazy danych FortiGuard Application Control Database. W witrynie FortiGuard Application Control Site znajduje się lista 10 najpopularniejszych aplikacji używanych obecnie przez klientów firmy Fortinet. Klienci mogą ponadto w prosty sposób zwracać się o nowe sygnatury i aktualizacje dotyczące kontroli aplikacji, wypełniając formularz kontroli aplikacji (Application Control Submission Form). Więcej informacji o funkcji kontroli aplikacji Fortinet i bazie danych do kontroli aplikacji FortiGuard można znaleźć na naszej stronie internetowej: http://www.fortiguard.com/applicationcontrol/appcontrol.html.

Podsumowanie

Współczesne organizacje nie mogą pozwolić sobie na ignorowanie faktu wykorzystywania aplikacji internetowych w swoich środowiskach sieciowych. Pracownicy, partnerzy i wykonawcy będą potrzebowali dostępu do aplikacji Web 2.0 w celu utrzymania komunikacji i zapewnienia wydajności, co z kolei może prowadzić do nasilenia się ruchu sieciowego i związanych z nim zagrożeń. W celu umożliwienia wykrywania zagrożeń związanych z ruchem generowanym przez aplikacje internetowe oraz zapewnienia ochrony przed utratą danych w wyniku niewłaściwego wykorzystania aplikacji dostępnych w ramach serwisów społecznościowych potrzebny jest system zabezpieczeń zapewniający pełną ochronę zawartości oraz umożliwiający wykrywanie, monitorowanie i kontrolę aplikacji. W celu zapobiegania tym zagrożeniom w razie ich wykrycia oraz zapewnienia pełnej ochrony i eliminacji zagrożeń konieczne jest również wdrażanie zabezpieczeń działających w oparciu o zawartość. System operacyjny FortiOS zapewnia ochronę przed zagrożeniami na wymienionych poziomach dzięki połączeniu funkcji Fortinet Application Control z funkcjami zintegrowanego zarządzania zagrożeniami (UTM), które obejmują zapobieganie włamaniom, ochronę w postaci programów antywirusowych i antyszpiegowskich oraz zapobieganie utracie danych.