0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

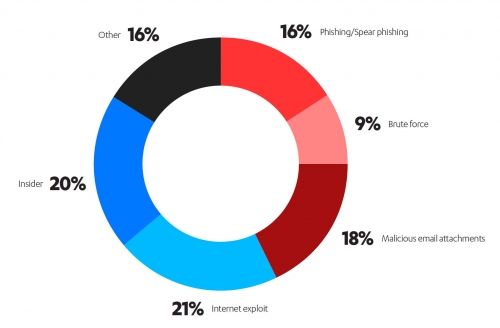

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Rozwiązania dla branży edukacyjnej

Ochrona sieci klasy enterprise

Systemy zabezpieczeń i urządzenia wirtualne firmy Fortinet pozwalają instytucjom edukacyjnym zabezpieczyć swoją infrastrukturę sieciową klasy enterprise, jednocześnie gwarantując uczniom i studentom łatwość dostępu niezbędną do efektywnej nauki. Skanowanie w czasie rzeczywistym zawartości przesyłanej za pomocą poczty elektronicznej, komunikatorów internetowych oraz narzędzi transferu w sieci Web i transferu plików umożliwia blokowanie wirusów, robaków, złośliwych stron internetowych, ataków mających na celu wyłudzenie informacji oraz dostępu do niewłaściwej zawartości. Funkcja filtrowania sieci Web firmy Fortinet, korzystająca z regularnych aktualizacji wyróżnionej certyfikatem CIPA bazy danych klasyfikacji sieci Web, pomaga szkołom i bibliotekom zachować zgodność z unormowaniami prawnymi, takimi jak H.R.4577.

Zabezpieczenia dla sieci następnej generacji

Szeroka gama systemów zabezpieczeń firmy Fortinet, takich jak FortiClient™, FortiMail™, FortiDB™ i FortiWeb™, oraz urządzeń wirtualnych umożliwia dodatkowe rozszerzenie ochrony na wszystkie obszary sieci.

Niezrównana wydajność

Kompleksowe systemy zabezpieczeń i urządzenia wirtualne FortiCarrier to dedykowane rozwiązania obejmujące najważniejsze technologie zabezpieczeń do ochrony sieci telekomunikacyjnych, które zapewniają obsługę IPv4 i IPv6, szybkie wdrożenie oraz wysoką skalowalność, pozwalającą na elastyczne dostosowanie do potrzeb przedsiębiorstwa. Platformy FortiCarrier stanowią wyjątkowe połączenie doskonałej wydajności akceleracji sprzętowej FortiASIC™ i stale aktualizowanych informacji o zagrożeniach dzięki usługom FortiGuard®, umożliwiając firmie Fortinet dostarczanie przedsiębiorstwom najszybszej dostępnej na rynku zapory o najlepszych parametrach ochrony sieci, zawartości i aplikacji.

Zarządzane za pośrednictwem jednego panelu

Urządzenia do scentralizowanego zarządzania i raportowania FortiManager™ i FortiAnalyzer™ umożliwiają zabezpieczenie tysięcy komputerów stacjonarnych i przenośnych w prosty sposób, bez nadwyrężania pracowników i budżetu działów informatycznych. Rozbudowane funkcje domeny wirtualnej i strefy zabezpieczeń pozwalają administratorom sieci tworzyć odrębne polityki dla poszczególnych działów bez uszczerbku dla wydajności pracy aplikacji edukacyjnych o kluczowym znaczeniu.

Obok ogromnych korzyści dla edukacji wzrost popularności Internetu niesie ze sobą coraz poważniejsze zagrożenia i wyzwania dla bezpieczeństwa sieci. Przede wszystkim zagrożenia dla sieci bazujące na tożsamości ustąpiły miejsca zagrożeniom bazującym na zawartości, wymuszając w ten sposób pilną konieczność odpowiedniego dostosowania zasobów wykorzystywanych do ochrony sieci. Sytuację dodatkowo komplikuje wzrost znaczenia komunikacji i dostępu do informacji w czasie rzeczywistym, który sprawia, że zasoby te muszą działać jeszcze szybciej, aby wykrywać złośliwą zawartość, nie powodując przy tym opóźnień we wrażliwym na nie ruchu sieciowym.

Konwencjonalne systemy zabezpieczeń sieciowych, stanowiące zbiór rozwiązań punktowych połączonych doraźnie w „system”, nie są w stanie sprostać wymaganiom ochrony w czasie rzeczywistym. Kompleksowe systemy zabezpieczeń Fortinet zaspokajają wszystkie potrzeby w zakresie bezpieczeństwa sieci oraz działających w nich aplikacji, zapewniając instytucjom edukacyjnym bezpieczeństwo i wydajność, jakich wymagają ich środowiska. Systemy zabezpieczeń FortiGate, wyposażone w akceleratory sprzętowe ASIC, analizują treści przesyłane za pomocą protokołów http, FTP, również w wersjach szyfrowanych poczty elektronicznej oraz komunikatorów internetowych działając w czasie rzeczywistym na brzegu sieci. W ten sam sposób chronią sieci instytucji edukacyjnych przed zagrożeniami i niewłaściwą zawartością przesyłaną z wykorzystaniem aplikacji peer-to-peer zanim te przedostaną się do sieci. Kompleksowe systemy zabezpieczeń firmy Fortinet stanowią połączenie funkcji firewalla, IPS, ochrony antywirusowej i ochrony przed spamem oraz filtrowania sieci Web w postaci jednej platformy cechującej się łatwością instalacji, utrzymania i aktualizacji. Ponadto oferowane są również dedykowane systemy w postaci WAF (Web application firewall) ukierunkowane na ochronę aplikacji webowych udostępnianych użytkownikom na zewnątrz sieci

Zmieniające się wymagania względem sieci instytucji edukacyjnych

Internet umożliwia studentom dostęp do wielu cennych i przydatnych źródeł informacji. Niestety ułatwia też dostęp do niewłaściwej lub nielegalnej zawartości i wykorzystanie sieci uczelnianych do celów innych niż edukacyjne. Najważniejsze kwestie obejmują:

- dostęp młodszych uczniów/studentów do niewłaściwej zawartości,

- włamania do baz danych zawierających informacje o studentach i egzaminach,

- przedostawanie się wirusów i robaków do sieci uczelnianych,

- wykorzystanie sieci uczelnianych w celu udostępniania nielegalnej zawartości,

- obowiązek archiwizowania komunikacji elektronicznej na potrzeby analizy elektronicznego materiału dowodowego.

Kwestie te stawiają niezwykle wysokie wymagania względem wszystkich zasobów związanych z ochroną, utrzymaniem i obsługą uczelnianych sieci i systemów komputerowych.

Zmieniający się charakter zagrożeń

W ostatnich latach główne zagrożenie dla sieciowych systemów informatycznych stanowiły ataki przeprowadzane zdalnie przez hakerów, którzy spoza sieci prywatnej lub zaufanej nawiązywali połączenia z zasobami wewnątrz sieci prywatnej i wykorzystywali te połączenia w celu naruszenia bezpieczeństwa prywatnych danych czy programów. Odpowiedzią na takie ataki wykorzystujące luki w obsłudze połączeń było zainstalowanie zapory sieciowej na granicy sieci lokalnej (ang. Local Area Network, LAN) i publicznej sieci rozległej (ang. Wide Area Network, WAN), przeważnie Internetu.

Działanie zapory polega głównie na ukrywaniu wewnętrznej struktury sieci prywatnej przed osobami z zewnątrz oraz na sprawdzaniu, czy ruch przesyłany na granicy sieci LAN/WAN pochodzi z zaufanych źródeł i czy służy zaufanym celom – proces ten polega głównie na ustaleniu, czy druga strona jest zaufana oraz czy charakter połączenia jest dozwolony (np. przeglądanie sieci Web lub korzystanie z poczty elektronicznej) czy niedozwolony (np. zdalne sterowanie komputerem).

Obecnie najbardziej szkodliwe i kosztowne ataki nie wymagają utrzymania połączeń z zewnątrz do wewnątrz sieci prywatnej. Zagrożenia bazujące na zawartości, takie jak wirusy, robaki, konie trojańskie i inne złośliwe aplikacje umieszczają wewnątrz sieci prywatnej agenty (tzw. boty), które działają autonomicznie i z dużą szybkością. Wykrywanie ataków bazujących na zawartości stanowi znacznie poważniejsze wyzwanie niż ataki wykorzystujące luki w obsłudze połączeń, ponieważ do stwierdzenia obecności złośliwego kodu konieczne jest przeprowadzenie dokładnej analizy zawartości przesyłanych danych, nie zaś samego źródła i charakteru aplikacji. Można wręcz stwierdzić, że większość ataków bazujących na zawartości przedostaje się za pośrednictwem pozornie „zaufanych” źródeł, takich jak wiadomości email czy strony internetowe, stanowiące dwie kategorie ruchu zawsze przepuszczanego przez zapory.

Co gorsza, wzrostowi stopnia wyrafinowania oraz trudności analizowania i wykrywania zagrożeń towarzyszy coraz wyraźniejszy podział naszych potrzeb w zakresie dostępu do informacji i naszego podejścia do wydajności sieci na dwie kategorie: przesyłanie danych następuje albo „w czasie rzeczywistym”, albo „nieakceptowalnie wolno”. Podczas gdy kilka lat temu poczta elektroniczna wydawała się działać błyskawicznie w porównaniu z pocztą tradycyjną, dziś wydaje się zbyt wolna wobec możliwości błyskawicznego pobierania danych z sieci Web czy korzystania z komunikatorów internetowych.

Aby sprostać naszym potrzebom i oczekiwaniom, komunikacja i dostęp do informacji muszą w coraz większym stopniu być możliwe w czasie rzeczywistym. Oznacza to niezwykle wysokie wymagania względem obecnych rozwiązań do ochrony sieci w zakresie możliwości przetwarzania danych – czasem tak wysokie, że rozwiązania te nie są w stanie im sprostać. Potrzebne jest podejście cechujące się znacznie większą szybkością działania, umożliwiające skalowanie w celu sprostania wymaganiom narzucanym przez dzisiejsze kompleksowe sieci i wyrafinowane zagrożenia.

Popularne zagrożenia i wyzwania dotyczące instytucji edukacyjnych

Pewne potrzeby, zagrożenia i wyzwania dotyczą (w różnym stopniu) wszystkich typów instytucji edukacyjnych, począwszy od szkół podstawowych i średnich, a skończywszy na szkolnictwie wyższym i ośrodkach kształcenia dla dorosłych. Obejmują one ochronę przed złośliwym oprogramowaniem, bezpieczną łączność między zdalnymi lokalizacjami a siecią instytucji, ochronę przed niewłaściwą zawartością i zachowanie zgodności z wymogami prawnymi, maksymalizację wykorzystania przepustowości i innych zasobów sieciowych, ochronę zasobów administracyjnych i uczniów/studentów przed włamaniami, łatwość utrzymania i aktualizacji oraz maksymalizację 3 wydajności i wykorzystania dostępnych środków oraz zapewnienie wysokiej dostępności usług. Poniżej przedstawiono analizę poszczególnych kwestii.

Ochrona przed złośliwym oprogramowaniem

Wirusy to złośliwe programy wykonywalne zagnieżdżone wewnątrz plików pochodzących z „zaufanych” źródeł. Pod względem formy i sposobu przenoszenia robaki podobne są do wirusów – różnią się od nich zdolnością do rozprzestrzeniania się w sposób automatyczny, bez udziału użytkownika. Co gorsza, coraz częściej dochodzi do tzw. „ataków mieszanych”, łączących najgorsze cechy wirusów, robaków i włamań do sieci w postaci potężnych, działających wieloaspektowo agentów. Mieszane zagrożenia, takie jak np. Nimda, Conficker, Koobface, Stuxnet, Zeus , rozprzestrzeniają się w sieciach z niespotykaną prędkością, wykorzystując znane podatności w powszechnie stosowanych aplikacjach.

Skutecznie atakowane są nawet organizacje korzystające z oprogramowania antywirusowego po stronie hosta, ponieważ ataki mieszane z łatwością omijają konwencjonalne środki ochrony antywirusowej. Nawet infekcje możliwe do wychwycenia za pomocą konwencjonalnego oprogramowania antywirusowego po stronie hosta przedostają się do komputerów i serwerów, zanim oprogramowanie to zostanie zaktualizowane (zob. dyskusja na temat oprogramowania antywirusowego po stronie hosta w sekcji poniżej poświęconej konwencjonalnym rozwiązaniom).

Co więcej, stosowanie konwencjonalnych rozwiązań stwarza nowe podatności poprzez zezwalanie pracownikom i studentom na korzystanie z prywatnych kont internetowej poczty elektronicznej z wewnątrz sieci uczelnianej, co wiąże się z omijaniem rozwiązań do ochrony antywirusowej serwerów i komputerów biurkowych większości sieci. W ciągu ostatnich kilku lat liczba zgłaszanych ataków spowodowanych przez wirusy i robaki uległa znacznemu zwiększeniu, odpowiednio wzrosły również koszty walki z tymi atakami. I nic nie zapowiada poprawy sytuacji w najbliższym czasie. Trudno podać dokładne liczby, jednak w ostatnich latach ma miejsce szybki wzrost szacowanych kosztów usuwania strat spowodowanych przez wirusy.

Bezpieczna łączność między zdalnymi lokalizacjami a siecią instytucji

Z sieci szkół i uniwersytetów korzystają dziesiątki tysięcy użytkowników rozproszonych w różnych lokalizacjach, z których wiele wykorzystuje technologię VPN (ang. Virtual Private Network) w celu zapewnienia szybkiego i bezpiecznego dostępu do przechowywanych w sieci informacji. Sieci VPN wykorzystują techniki szyfrowania i uwierzytelniania w celu zapewnienia prywatności i integralności danych podczas ich przesyłania w sieci publicznej. Sieci VPN są ogólnie bardzo skuteczne, jeśli chodzi o zapewnianie zdalnego dostępu z niemal dowolnego miejsca, niemniej jednak cechuje je kilka znaczących ograniczeń i niedoskonałości. Przede wszystkim konwencjonalne urządzenia i aplikacje do obsługi sieci VPN nie skanują zawartości przesyłanej za pośrednictwem „bezpiecznych” tuneli, w wyniku czego sieci VPN mogą stać się kolejnym kanałem, przez który wirusy, robaki i inne złośliwe ataki mogą przenikać przez zaporę i przedostawać się do sieci prywatnej. Bez skanowania ruchu VPN w czasie rzeczywistym, zanim przedostanie się on do sieci, VPN może właściwie stanowić zagrożenie, a nie usprawnienie bezpieczeństwa sieci.

Maksymalizacja wykorzystania zasobów sieciowych

Z danych przekazywanych przez niektóre instytucje wynika, że programy do wymiany plików peer-to-peer, takie jak popularny Bittorrent i Kazaa oraz przeglądanie multimediów na portalach je udostępniających np. YouTue, wykorzystują najwięcej przepustowości w ich sieciach. O ile legalność wymiany plików jest kwestią dyskusyjną, o tyle zużywane przez nią ogromne zasoby przepustowości bez wątpienia stanowią problem. Rozmiar przeciętnego pliku MP3 wynosi 300–400 kilobitów kilka megabajtów, rozmiar filmu w formacie DVD -kilka gigabajtów a rozmiary multimediów online mogą się wahać od kilku MB do pojedynczych GB. Pobieranie takich plików bądź odtwarzanie online zużywa ogromną część dostępnego pasma – wystarczy niewielka liczba użytkowników, aby znacznie spowolnić działanie całej sieci.

Zapory są w stanie skutecznie zapobiegać tego rodzaju działaniom, uniemożliwiając studentom pobieranie określonych typów plików (np. plików MP3) lub blokując wymianę plików, protokoły peer-to-peer czy też określone aplikacje sieciowe jak np. video. google Można też zastosować technologię zarządzania ruchem w celu ograniczenia przepustowości przydzielonej tym typom aplikacji.

Ochrona przed włamaniami

Bez względu na to, czy mamy do czynienia z klasycznym scenariuszem, w którym student próbuje uzyskać dostęp do informacji o wynikach, aby zmienić uzyskaną ocenę, czy z próbą wyrażenia opinii przez „haktywistę” w zauważalny (i nielegalny) sposób, ataki hakerskie mogą być przyczyną znacznych szkód w sieci, a zapobieganie im oraz ich wykrywanie i naprawianie ich skutków może spowodować wykorzystanie ogromnych zasobów sieciowych. Niestety, ponieważ ataki te mogą umożliwiać niewłaściwym osobom zamierzony dostęp – przy użyciu sieci VPN, starych nazw użytkowników/ haseł, ukradzionych tożsamości , wykorzystania podatności aplikacji sieciowych np. uczelnianego portalu www zabezpieczenie w postaci samej zapory jest niewystarczające.

Kompleksowy system zapobiegania włamaniom (ang. Intrusion Prevention System, IPS) może pomóc w identyfikacji hakerów i pokrzyżować im plany. Technologia IPS skutecznie pełni w sieci rolę „detektywa” nieustannie obserwującego sieć w poszukiwaniu podejrzanych działań świadczących o próbie wykorzystania lub przeciążenia określonych serwerów i/lub aplikacji i umożliwiającego administratorowi sieci natychmiastowe podjęcie kroków w celu zapewnienia ochrony sieci. Skuteczny system IPS w razie stwierdzenia, że dane działanie pasuje do znanego „profilu ataku”, spowoduje uruchomienie alarmu – automatyczne w ramach polityki bezpieczeństwa albo konfigurowane ręcznie. Co równie ważne, faktycznie skuteczny system IPS można skonfigurować tak, aby uniemożliwiał zagrożeniom dostęp do sieci, w sposób automatyczny lub ręczny. Dedykowane do pracy na poziomie aplikacyjnym rozwiązania WAF (Web application firewall) pozwalaja na profilowanie funkcji bezpieczeństwa i dopasowanie ich do chronionej aplikacji.

Ogromną zaletą takich rozwiązań jest ich świadomość logiki i wewnętrznej struktury konkretnej aplikacji dzięki czemu w efektywny sposób mogą reagować na wszelkie próby niewłaściwego jej użycia, np. ominięcie niektórych etapów w procesie obsługi użytkownika

Proste utrzymanie i aktualizacje

Niezwykle ważnym (chociaż często zapominanym) aspektem każdego rozwiązania do ochrony sieci instytucji edukacyjnej jest łatwość jego użytkowania, utrzymania i aktualizacji. Większość instytucji edukacyjnych, bez względu na ich wielkość, dysponuje ograniczonym budżetem na wynagrodzenia dla personelu zajmującego się administracją systemów/sieci. Stosowanie rozwiązań do ochrony sieci wymagających 3, 4, 5 lub więcej różnych aplikacji, z których każda pochodzi od innego producenta, ma inny interfejs oraz inne polityki bezpieczeństwa i funkcje zabezpieczeń, sprawia, że zarządzanie staje się przytłaczającym i kosztownym zadaniem wymagającym zaangażowania znacznej liczby pracowników.

Szczególne wyzwania i problemy dotyczące szkolnictwa wyższego

W odróżnieniu od instytucji innego rodzaju i wskutek tradycyjnej roli instytucji szkolnictwa wyższego jako centrów wolności myśli i wyrażania poglądów, dotyczące ich szczególne wyzwania i problemy związane są z niezamierzonymi i niepożądanymi efektami ubocznymi tych wolności. Przykładowo, studenci mogąi, od czasu do czasu, korzystają z możliwości wykorzystywania sieci szkoły do niewłaściwych lub niezgodnych z prawem celów. Wymiana plików czy protokoły peer-to-peer (np. torrent, Morpheus i Kazaa) stanowią doskonałe przykłady aplikacji mogących mieć bardzo negatywny wpływ na sieci instytucji edukacyjnych. Sieci uniwersytetów często służą jako „laboratoria” do testowania nowych zagrożeń, mogą być również wykorzystywane w celu przeprowadzania ataków na systemy administracyjne.

Wymiana plików

Wymiana plików w najlepszym wypadku powoduje znaczne zużycie zasobów sieciowych, w najgorszym może mieć poważne konsekwencje prawne powoduje znaczne zużycie zasobów sieciowych. Uczelnie otrzymują co roku setki zapytań z prokuratury o dane użytkowników, którzy pobierali nielegalne zasoby z ich sieci. W ostatnich latach mieliśmy do czynienia z kilkoma głośnymi przypadkami zabezpieczenia przez policję komputerów w akademikach, zdarzało się również, że nielegalne pliki były przechowywane na serwerach należących do uczelni.

Złośliwe działania użytkowników wewnętrznych

Alarmującym zjawiskiem jest wzrost liczby wirusów i robaków pochodzących z wewnątrz sieci instytucji edukacyjnych. „Sprytni hakerzy niechętnie przeprowadzają ataki z własnych systemów. Wolą przejmować słabiej zabezpieczone systemy w innych lokalizacjach, takich jak uniwersytety czy słabiej chronione firmy, i wykorzystywać te systemy do przeprowadzania ataków. Tego rodzaju złośliwe działania mogą mieć katastrofalne skutki dla wydajności sieci, a potencjalnie nawet jeszcze gorsze dla samej instytucji poprzez narażenie jej na odpowiedzialność z tytułu strat spowodowanych na zewnątrz jej sieci.

Konwencjonalne rozwiązania w zakresie ochrony sieci instytucji edukacyjnych

O ile niespełna kilka lat temu użytkowników sieci instytucji edukacyjnych i związane z nimi potencjalne zagrożenia można było liczyć w tysiącach, o tyle obecnie potencjalnie szkodliwe elementy zawartości w każdej sieci liczone są w miliardach na minutę. Innymi słowy, w ciągu ostatnich kilku lat nastąpił wielokrotny wzrost liczby zagrożeń.

W jaki sposób dostosowuje się zabezpieczenia sieci do zmieniających się zagrożeń? Poprzez stosowanie wielu różnych „rozwiązań punktowych”, z których każde ma na celu ochronę wybranego elementu środowiska sieciowego. Takie podejście jest z pewnością lepsze niż bierność, jednak pozostawia wiele luk, narażając sieci instytucji edukacyjnych na niebezpieczeństwo. Wśród wielu problemów związanych z tym podejściem należy wymienić fakt, że stosowane rozwiązania nie zostały zaprojektowane specjalnie z myślą o połączeniu ich ze sobą, stąd współpracują ze sobą w sposób pozostawiający wiele do życzenia i wymagają od administratora sieci zbudowania z poszczególnych elementów kompleksowego i spójnego systemu ochrony sieci.

Popularny „system” zabezpieczeń sieciowych – połączenie rozwiązań punktowych

Jak widać na zamieszczonym poniżej rysunku 1, najpopularniejsze „konwencjonalne podejście” do ochrony sieci w branży edukacyjnej nie różni się znacznie od rozwiązań stosowanych w firmach. W celu zapewnienia pełnej ochrony tworzy się „rozwiązania” do ochrony sieci złożone z wielu rozwiązań punktowych połączonych w system „łatek”, jak pokazano na rysunku poniżej:

Niedoskonałości konwencjonalnych rozwiązań

Brak pełnej ochrony

W obliczu powszechnych dziś ograniczeń budżetowych niewiele organizacji, szczególnie instytucji edukacyjnych, dysponuje środkami umożliwiającymi zakup i bieżące utrzymanie kompleksowego systemu ochrony sieci, który byłby w stanie zapewnić bezpieczeństwo i nienaruszalność ich systemów komputerowych wobec wszystkich rodzajów zagrożeń. W efekcie większość instytucji edukacyjnych nie dysponuje pełną ochroną i jest narażona na znaczne ryzyko.

Brak ochrony w czasie rzeczywistym

Konwencjonalne rozwiązania wykorzystują zwykle technologię ochrony antywirusowej po stronie hosta (ang. host-based antivirus, HAV), działającą w oparciu o aplikację zainstalowaną na komputerze biurkowym użytkownika lub na serwerze. Technologia HAV jest przydatnym sposobem ochrony systemów przed zagrożeniami przenoszonymi w drodze fizycznego kontaktu z komputerem, na przykład za pośrednictwem płyt CD/DVD czy przenośnych pamięci USB. Nie stanowi jednak skutecznej ochrony przed atakami przenoszonymi za pośrednictwem sieci. Przykładowo, większość aplikacji HAV skanuje przychodzące wiadomości email, ale nie skanuje ruchu sieci Web. Oferowane są wprawdzie rozwiązania zawierające dodatki Internet Security, jednakże są one droższe niż „klasyczne” aplikacje HAV. bramowych na brzegu sieci – w połączeniu z zaporą skanują one ruch związany z przesyłaniem wiadomości email, lecz nie skanują ruchu sieci Web.

Ponieważ odsetek ataków wirusowych za pośrednictwem ruchu sieci Web 20 procent lub więcej i ciągle rośnie, skanowanie całości ruchu, w tym zarówno ruchu sieci Web, jak i związanego z przesyłaniem wiadomości email, zaczyna mieć kluczowe znaczenie. Nie dysponując możliwościami skanowania ruchu pod kątem ataków bazujących na zawartości w czasie rzeczywistym, organizacje edukacyjne narażają się na duże niebezpieczeństwo, mimo że inwestują w oprogramowanie antywirusowe po stronie hosta.

Wysokie ceny i całkowity koszt posiadania

Łączenie najlepszych rozwiązań punktowych w doraźny system zabezpieczeń jest kosztownym przedsięwzięciem. Koszt pełnego systemu obejmującego zaporę, VPN, ochronę antywirusową, wykrywanie włamań, filtrowanie zawartości i zarządzanie pasmem może wynosić około 20tysięcy dolarów w przypadku niewielkich sieci i znacznie przekraczać 100 tysięcy dolarów w przypadku sieci o dużych rozmiarach. Do tego należy doliczyć koszty utrzymania i doroczne opłaty subskrypcyjne za aktualizacje ochrony antywirusowej oraz narzędzi do wykrywania włamań i filtrowania zawartości. Ponadto roczne koszty wykwalifikowanych pracowników zajmujących się sieciami i bezpieczeństwem mogą być równe początkowym wydatkom kapitałowym lub je przekraczać – przy założeniu, że organizacja jest w stanie przyciągnąć i utrzymać rozchwytywanych na rynku specjalistów.

Trudne wdrożenie i zarządzanie

Zróżnicowane i złożone systemy pochodzące od różnych producentów siłą rzeczy będą trudne w zarządzaniu. Polityki w ramach jednej aplikacji nie będą obejmowały polityk innej. Niektóre systemy (ochrona antywirusowa, filtrowanie zawartości, wykrywanie włamań/ zapobieganie włamaniom) będą wymagały regularnych aktualizacji, natomiast inne nie. Do obsługi poszczególnych systemów będą potrzebni różni pracownicy, jedna lub dwie osoby nie będą w stanie panować nad całością systemu. Zarządzanie wieloma zdalnymi wdrożeniami może dodatkowo utrudnić utrzymanie takiego rozwiązania.

Można powiedzieć, że wokół starań mających na celu rozwiązanie tego problemu rozwinęła się swego rodzaju „branża”, co potwierdza trudność sytuacji. Wiele nowo powstałych firm intensywnie próbuje opracować jedno kompleksowe narzędzie do zarządzania, które umożliwiłoby administratorom kontrolowanie całego rozwiązania, w idealnej sytuacji za pośrednictwem jednego interfejsu. Jak na razie, żadnej z nich nie udało się odnieść sukcesu, jednak wysiłki nie ustają.

Zalety kompleksowego systemu zabezpieczeń FortiGate™

Firma Fortinet proponuje nowe podejście do zapewnienia ochrony sieci instytucji edukacyjnych przy zachowaniu szybkości działania sieci w postaci kompleksowych systemów zabezpieczeń FortiGate. Oparte na nowej, rewolucyjnej architekturze kompleksowe systemy zabezpieczeń FortiGate to platformy ochrony sieci wykorzystujące akcelerację sprzętową ASIC i obejmujące wszystkie funkcje potrzebne do zapewnienia pełnej ochrony na brzegu sieci w czasie rzeczywistym, takie jak:

- ochrona antywirusowa sieci (certyfikat ICSA)

- zapora (certyfikat ICSA)

- IPSec VPN 7

- SSL VPN (certyfikat ICSA)

- system zapobiegania włamaniom do sieci (certyfikat ICSA)

- filtrowanie adresów URL i zawartości

- ochrona przed spamem

- kontrola aplikacji sieciowych

- zarządzanie pasmem

Wszystkie funkcje dostarczane są w postaci zintegrowanych, korzystnych cenowo oraz łatwych w instalacji i utrzymaniu urządzeń, gwarantujących doskonały stosunek jakości do ceny. Systemy FortiGate działają na brzegu sieci, skanując w czasie rzeczywistym całość ruchu przychodzącego i wychodzącego bez spadku wydajności sieci. W odróżnieniu od charakteryzujących się występowaniem dziur i szwów systemów "łatek" w postaci rozwiązań punktowych, kompleksowe systemy zabezpieczeń stanowią w pełni zintegrowane urządzenia stojące na straży bezpieczeństwa sieci. Skanując ruch w czasie rzeczywistym, uniemożliwiają dostęp do sieci niewłaściwej zawartości próbującej przedostać się do komputerów użytkowników. Obejmują wyróżnione certyfikatami ICSA funkcje zapory i IPS, stanowią bramy antywirusowe wyróżnione największą liczbą certyfikatów ICSA, zapewniające możliwość skanowania w czasie rzeczywistym ruchu sieci Web i związanego z przesyłaniem wiadomości email.

Rysunek 2: Zastosowanie kompleksowych systemów zabezpieczeń FortiGate w celu zapewnienia ochrony przed wirusami, robakami i innymi rodzajami złośliwej lub niewłaściwej zawartości na brzegu i wewnątrz sieci. Oto przykład wdrożenia kilku urządzeń FortiGate w sieci uniwersytetu:

- System FortiGate-5000 firmy Fortinet na poziomie bramy skanuje w czasie rzeczywistym ruch sieci Web oraz ruch związany z przesyłaniem wiadomości email i obsługą sieci VPN pod kątem wirusów, robaków, niewłaściwej zawartości i włamań. Urządzenie może też działać w „trybie transparentnym”, za istniejącym systemem zapory, zapewniając ochronę antywirusową na poziomie bramy (jak widać powyżej); inne funkcje (VPN, zapora, wykrywanie włamań i zapobieganie włamaniom, filtrowanie zawartości) można aktywować w miarę potrzeby.

- W celu uniemożliwienia przenikania wirusów do usług administracyjnych za istniejącą zaporą programową zainstalowano system FortiGate-1000C

- Dodatkową warstwę ochrony wewnątrz sieci zapewnia zainstalowany na poziomie bramy sieciowej w akademiku system FortiGate-600C, obejmujący zaporę, ochronę antywirusową oraz wykrywanie włamań/ zapobieganie włamaniom

- Zainstalowany na poziomie bramy centrum danych system FortiGate-3950B (lub FortiGate-5000 w przypadku dużych sieci), obejmujący zaporę, ochronę antywirusową oraz wykrywanie włamań i zapobieganie włamaniom, chroni dane o kluczowym znaczeniu dla działalności uczelni

- W strefie DMZ wdrożono urządzenie FortiWeb-1000C w celu ochrony portalu informacyjnego uczelni i systemu elektronicznej rejestracji studentów przed atakami na poziomie aplikacji

Możliwa dzięki rozwiązaniom firmy Fortinet integracja funkcji ochrony warstwy aplikacji i warstwy sieciowej pozwala uniknąć niedoskonałości związanych z zastosowaniem "systemu" rozwiązań punktowych. Platformy FortiGate skanują w czasie rzeczywistym ruch sieci Web, związany z obsługą sieci VPN i przesyłaniem wiadomości email, zanim dotrze on do poszczególnych serwerów czy komputerów biurkowych. Dzięki temu system FortiGate jest w stanie wychwycić wirusy i robaki, zanim te przedostaną się do sieci. Ponadto, ponieważ system FortiGate działa na brzegu sieci, w miarę pojawiania się nowych zagrożeń można aktualizować go automatycznie i tak często, jak jest to potrzebne. Ponieważ stoi on na straży bezpieczeństwa sieci, jest jedyną platformą wymagającą aktualizacji o nowe sygnatury wirusów, robaków i włamań – w ten sposób czas, przez jaki sieć pozostaje podatna na zagrożenia, ulega znacznemu skróceniu. Platforma FortiWeb chroni aplikacje udostępniane na zewnątrz i portal uczelni dbając również o jej wizerunek (zagrożenia defacement).

Kompleksowe systemy zabezpieczeń firmy Fortinet – odpowiedź na potrzeby instytucji edukacyjnych

Kompleksowe systemy zabezpieczeń firmy Fortinet stanowią kompletne rozwiązanie, które zapewnia ochronę przed wszystkimi rodzajami zagrożeń dotyczących instytucji edukacyjnych. W szczególności, jeden łatwy w instalacji i utrzymaniu, działający na brzegu sieci uczelnianej system FortiGate może zapewnić:

- powstrzymanie wirusów, robaków, koni trojańskich, oprogramowania szpiegowskiego i niewłaściwej zawartości, zanim przedostaną się one do wewnątrz lub na zewnątrz sieci uczelnianej

- obsługę sieci VPN i skanowanie tuneli pod kątem szkodliwej lub niewłaściwej zawartości

- blokowanie wykorzystania sieci uczelnianych do celów związanych z nielegalną wymianą plików i/lub ograniczenie przepustowości sieci przydzielonej dla aplikacji do wymiany plików

- filtrowanie ruchu sieci Web pod kątem niewłaściwej zawartości na podstawie adresów URL, słów kluczowych lub obu tych kryteriów

- alarmowanie administratorów o próbach naruszenia bezpieczeństwa kluczowych systemów komputerowych

- zachowanie zgodności z przepisami prawnymi i ułatwienie pozyskiwania dodatkowych środków

- zmniejszenie stopnia narażenia na odpowiedzialność w wyniku zezwalania na przedostawanie się niewłaściwej lub złośliwej zawartości do wewnątrz lub na zewnątrz sieci uczelnianej

- obsługę funkcji archiwizacji umożliwiających przechowywanie wiadomości i treści zawartych w wiadomościach email i plikach załączników, materiałach pobieranych z sieci Web oraz przesyłanych za pośrednictwem komunikatorów internetowych w zewnętrznym urządzeniu do przechowywania danych, np. wybranym produkcie z serii FortiAnalyzer

Uruchomienie oferowanych przez firmę Fortinet usług FortiGuard™ Antivirus Service oraz Intrusion Prevention Service zapewnia automatyczne bieżące aktualizacje sygnatur antywirusowych, systemów zapobiegania włamaniom oraz mechanizmów wykrywania ataków. Aktualizacje w ramach usług subskrypcyjnych FortiGuard pozwalają wyeliminować konieczność ręcznego wyszukiwania aktualizacji zabezpieczeń, znacząco zwiększając skuteczność ochrony zapewnianej przez system FortiGate.

Ponieważ kompleksowe systemy zabezpieczeń FortiGate działają na brzegu sieci, stworzona przez firmę Fortinet infrastruktura FortiGuard Network może w dowolnym momencie w ciągu kilku minut przesłać aktualizacje do wszystkich urządzeń FortiGate, zapewniając szybką odpowiedź na pojawiające się zagrożenia, na najwyższym poziomie w branży. Ponadto systemy scentralizowanego zarządzania FortiManager i FortiAnalyzer umożliwiają centralne zarządzanie konfiguracją, jak również scentralizowane rejestrowanie, raportowanie oraz archiwizowanie zdarzeń i wiadomości, w tym treści wiadomości, takich jak tekst wiadomości email, adresy URL, treści przesyłane za pośrednictwem komunikatorów internetowych oraz pobierane pliki załączników.

Kompleksowe systemy zabezpieczeń FortiGate spełniają szeroki zakres potrzeb, począwszy od atrakcyjnych cenowo modeli dla najmniejszych szkół, a skończywszy na wieloportowych, wielogigabitowych modelach obsługujących zaawansowane funkcje sieciowe i rozwiązania wysokiej dostępności, spełniających potrzeby najbardziej wymagających sieci o kluczowym znaczeniu dla działalności organizacji. Cechujący wszystkie kompleksowe systemy zabezpieczeń FortiGate doskonały stosunek jakości do ceny umożliwia instytucjom edukacyjnym każdej wielkości zapewnienie ochrony sieci na najwyższym poziomie bez uszczerbku dla bezpieczeństwa, wydajności czy ograniczeń budżetowych.

Wdrożenia w Polsce:

| UNIWERSYTET SZCZECIŃSKI |

| Uniwersytet Szczeciński jest największą uczelnią na Pomorzu Zachodnim, która kształci obecnie 30 tysięcy studentów na 84 kierunkach studiów i specjalnościach w ramach 11 wydziałów. Uczelnia potrzebuje rozbudowanych rozwiązań zabezpieczających z uwagi na skalę rozwoju sieci. Podjęto też decyzję o konieczności wprowadzenia działań, które miały wyeliminować pobieranie nieautoryzowanych plików, gier i filmów. Zaistniała również potrzeba stworzenia bezpiecznego i wydajnego środowiska dla elektronicznej rekrutacji kandydatów. W pierwszym etapie wdrożenia zostały zakupione dwa dodatkowe urządzenia FortiGate 1000-AFA2, które działały w formie klastra. Platformy te zaczęły zabezpieczać całą sieć uniwersytecką. Aby sieć uczelniana wytrzymała obciążenia związane z procesem elektronicznej rekrutacji, Uniwersytet kupił jeszcze dwa urządzenia FortiGate-3810A, platformę FortiWeb-1000B oraz oprogramowanie do zarządzania systemem bezpieczeństwa FortiManager-300B. Rozwiązanie zostało zintegrowane z posiadaną już przez uczelnię aplikacją FortiAnalyzer-2000B, która zbiera i analizuje dane przekazywane z różnych urządzeń FortiGate. Jednym z głównych założeń budowanego systemu bezpiecznego dostępu do aplikacji była jego redundancja i odporność na uszkodzenia, dlatego wszystkie jego elementy zostały zdublowane. Dwie platformy FortiGate-3810A działają w klastrze Active-Active na styku z internetem (1Gbps), dwa FortiWeb-1000B pracują w klastrze Active-Passive, jako urządzenia zapewniające bezpieczeństwo aplikacji oraz równomierne rozłożenie obciążenia na serwery z zainstalowanym systemem obsługi kandydatów. Dodatkowo, aby odciążyć maszyny, szyfrowanie SSL zostało przeniesione na FortiWeb. Ponadto, zastosowano firewalle aplikacyjne, które zabezpieczają system. |

| POLITECHNIKA KRAKOWSKA |

| Sieć komputerowa Politechniki Krakowskiej składa się z ponad 2000 komputerów. Bezpieczeństwo danych, a także zapewnienie kontroli nad transmisją informacji w sieci, jest priorytetem dla Działu Informatyzacji uczelni. Z uwagi na konieczność skutecznej ochrony informacji szukano rozwiązania, które zagwarantuje wysoki poziom bezpieczeństwa sieci. Po analizie funkcjonalności rozwiązań dostępnych na polskim rynku, Politechnika Krakowska zdecydowała się na ofertę firmy Fortinet. Wybrany system bezpieczeństwa firmy Fortinet składa się ze zintegrowanego urządzenia zabezpieczającego FortiGate-3810A oraz oprogramowania FortiAnalyzer. Oprócz analizy ruchu WWW, Politechnika Krakowska ma uruchomione filtrowanie poczty elektronicznej, blokowanie ruchu P2P i ochronę przed spamem. Dla zwiększenia kontroli, FortGate-3810A pozwala na segmentację do setek wirtualnych domen (VDOM) dla osobnych użytkowników, departamentów czy jakichkolwiek innych działów. Funkcjonalność ta okazała się szczególnie przydatna w projektowaniu architektury bezpieczeństwa w wielowydziałowej strukturze uczelni. Politechnika Krakowska zdecydowała także o wdrożeniu FortiAnalyzera – dodatkowej platformy służącej do zapisywania zdarzeń, ich analizy i raportowania. To rozwiązanie nieustannie zbiera dane przekazywane z urządzeń FortiGate, a następnie dostarcza administratorom wyczerpujący obraz wykorzystania sieci i bezpieczeństwa informacji na całej uczelni. |