0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

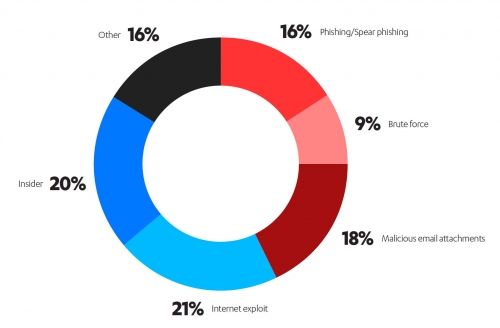

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

W ciągu ostatnich paru lat, od momentu przedstawienia przez Gartnera koncepcji „next-generation firewall”, wielu dostawców z branży bezpieczeństwa sieciowego, chcąc rozszerzyć swą ofertę o tę kategorię produktów, wprowadziło własne firewalle nowej generacji – z różnym skutkiem. Niektóre firewalle NG nie obejmują ważnych funkcji nowej generacji bądź tradycyjnych zabezpieczeń sieciowych na odpowiednim poziomie, ponieważ nie dysponują sprawdzoną platformą, która umożliwiałaby obsługę tych funkcji.

W reakcji na wzrost stopnia wykorzystania aplikacji i usług internetowych przez zagrożenia przenikające do sieci firmowych, firmy i dostawcy usług coraz szybciej wdrażają zapory nowej generacji w celu zapewnienia kontroli aplikacji i uniemożliwienia ataków przy użyciu nowych metod. Analitycy z branży ostrzegają jednak, że wiele firewalli nowej generacji nadal nie obsługuje podstawowych funkcji zabezpieczeń i w celu zapewnienia kompleksowego bezpieczeństwa organizacje powinny wdrażać je w połączeniu z innymi warstwami zabezpieczeń. Ostrzegają, że znane wirusy, złośliwe oprogramowanie i tradycyjne metody ataków nie znikają.

Z tego względu przy wyborze platformy zabezpieczeń sieci firmowej organizacje powinny mieć na uwadze wszystkie zagrożenia dla bezpieczeństwa – zarówno znane, jak i nieznane.

Termin „zapora sieciowa nowej generacji” (ang. next-generation firewall, NGFW) zyskał popularność w roku 2009, kiedy to firma Gartner opublikowała raport pod tytułem „Defining the Next Generation Firewall”, i oznacza zaporę obejmującą określone funkcje z uwzględnieniem zmian sposobów wykorzystania technologii informatycznej przez procesy biznesowe oraz sposobów atakowania systemów informatycznych przedsiębiorstw. Aby być w stanie zapewnić ochronę sieci przed najnowszymi zagrożeniami, firewalle nowej generacji powinny obejmować przynajmniej takie funkcje jak zintegrowany system ochrony przed włamaniami (ang. Intrusion Prevention System, IPS) z technologią głębokiej analizy pakietów, możliwość identyfikacji i kontroli aplikacji działających w sieci oraz możliwość weryfikacji tożsamości użytkownika i odpowiedniego egzekwowania polityk dostępu.

Niestety niektóre zapory nowej generacji nie tylko nie obejmują tych zaawansowanych funkcji zapewniających ochronę przed nowymi atakami, lecz również nie dysponują sprawdzoną platformą obsługującą funkcje podstawowych zabezpieczeń sieci przed istniejącymi atakami. Z tego względu analitycy ostrzegają, że funkcje firewalli nowej generacji są najskuteczniejsze w połączeniu z innymi warstwami zabezpieczeń. W celu uniemożliwienia dostępu do sieci wszystkim zagrożeniom zapora musi obejmować również tradycyjne funkcje filtrowania pakietów, translacji adresów sieciowych, analizy protokołów z kontrolą stanu sesji oraz obsługi VPN. Innymi słowy, aby dostarczać ochronę w obiecywanym zakresie, oprócz nowych funkcji zabezpieczeń nowej generacji, takich jak kontrola aplikacji czy głęboka analiza pakietów, zapory nowej generacji muszą przede wszystkim dysponować solidną, sprawdzoną bazą podstawowych (tradycyjnych) zabezpieczeń sieciowych.

Wyzwania dotyczące przedsiębiorstw i dostawców usług

Stare zagrożenia dla bezpieczeństwa nie znikają

Znane wirusy, złośliwe oprogramowanie i tradycyjne metody atakowania sieci i użytkowników nie znikają. Przykładowo, w ciągu ostatnich czterech lat niektóre skuteczne odmiany złośliwego oprogramowania takie jak robak Koobface, dokonały ogromnej liczby ataków dzięki występowaniu w wielu wariacjach oraz możliwości wykorzystywania licznych serwisów społecznościowych i rozprzestrzeniania się za ich pośrednictwem. Koobface wykorzystywał niektóre najpopularniejsze aplikacje internetowe, w tym serwisy MySpace, Twitter czy Facebook w celu wyłudzania informacji osobistych i danych uwierzytelniających od niczego niepodejrzewających użytkowników.

Robak Koobface nie jest wyjątkowy pod względem skuteczności wykorzystywania znanych podatności przez dłuższy czas. W rzeczywistości wiele ataków wykorzystujących luki w zabezpieczeniach cieszy się długą aktywnością, ponieważ dostawcy popularnych aplikacji nie dodają funkcji ochrony użytkownika, takich jak silne hasła czy szyfrowanie SSL, gdyż obawiają się, że mogłoby to spowolnić proces pozyskiwania użytkowników bądź rozwijania funkcji. W efekcie odpowiedzialność za właściwe zabezpieczenie infrastruktury spada w całości na przedsiębiorstwa i dostawców usług, których pracownicy i klienci korzystają z tych popularnych aplikacji internetowych.

Podobnie wiele przedsiębiorstw i wielu użytkowników końcowych naraża się na całe mnóstwo znanych ataków, ponieważ najzwyczajniej nie stosują poprawek eliminujących znane podatności, dysponują przestarzałym sprzętem czy nieaktualnymi sygnaturami złośliwego oprogramowania bądź niewłaściwie skonfigurowanymi i wdrożonymi zabezpieczeniami sprzętowymi. Ponieważ wiele spośród tych podatności jest znanych od lat, są one dobrze opisane, w związku z czym każdy „początkujący haker” może z łatwością nauczyć się je wykorzystywać w celu przeprowadzania ataków na systemy, w których nie wdrożono poprawek.3 Opracowując strategię bezpieczeństwa, organizacje muszą planować ochronę nie tylko przed bieżącymi, ale przed wszystkimi zagrożeniami – zarówno znanymi, jak i nieznanymi.

Coraz szybszy rozwój nowych zagrożeń

Ataki internetowe zwiększają koszty wynikające z naruszeń bezpieczeństwa danych

Oparty na standardach interfejs Internetu i ogromna liczba działających w nim aplikacji sprawiają, że jest on medium najchętniej wybieranym przez hakerów i złodziei szukających nowych sposobów wykradania informacji, zakłócania działania usług i przeprowadzania innych złośliwych ataków w celu osiągnięcia korzyści finansowych. Naruszanie bezpieczeństwa komputerów i sieci oraz wykradanie danych za pośrednictwem internetowych wirusów, robaków czy koni trojańskich jest w dzisiejszych czasach powszechne. W minionym roku ataki internetowe stanowiły główną przyczynę 31 procent naruszeń bezpieczeństwa danych, co oznacza kolejny wzrost w porównaniu z poprzednimi latami – w roku 2009 odsetek ten wynosił 24 procent, a w roku 2008 zaledwie 12 procent.

Coraz bardziej wyrafinowane ataki wykorzystują technologię i socjotechnikę w celu podstępnego nakłaniania użytkowników do uruchamiania złośliwego kodu pozwalającego zbierać poufne informacje. Najbardziej rozpowszechnione typy zagrożeń obejmują oprogramowanie szpiegowskie, phishing, komunikatory internetowe, udostępnianie plików w sieciach peer-to-peer, multimedia strumieniowe, serwisy społecznościowe oraz ataki mieszane skierowane przeciwko sieciom. Liczba naruszeń bezpieczeństwa danych, do których dochodzi w ten sposób, takich jak kradzieże tożsamości, kradzieże danych kart kredytowych, oszustwa itd., rośnie z każdym rokiem, powodując znaczne szkody. W roku 2010 koszt związany z naruszeniami bezpieczeństwa danych wynosił przeciętnie 214 dolarów za każdy dokument i średnio 7,2 mln dolarów za każde zdarzenie naruszenia bezpieczeństwa danych4 – oznacza to wzrost na poziomie 6% w stosunku do roku 2009.

Aplikacje Web 2.0

Poza popularnością wśród milionów użytkowników prywatnych aplikacje serwisów społecznościowych, takie jak kanały w serwisie Twitter, strony w serwisie Facebook czy filmy w serwisie YouTube, cieszą się ostatnio coraz większą popularnością wśród organizacji, które wykorzystują je do realizacji celów swej działalności. Aplikacje Web 2.0 umożliwiają natychmiastową, nieprzerwaną komunikację między pracownikami, partnerami biznesowymi, a nawet tymczasowymi współpracownikami, przynosząc ogromne korzyści w zakresie wydajności i zwiększając zyski. Jak można się spodziewać, zezwalanie na dostęp do firmowych sieci tym nastawionym na potrzeby konsumentów aplikacjom umożliwiającym tworzenie zawartości przez użytkowników budzi mnóstwo zastrzeżeń w zakresie bezpieczeństwa. Aplikacje Web 2.0 są w stanie tunelować ruch przez zaufane porty, wykorzystywać własne algorytmy szyfrowania, a nawet podszywać się pod inne aplikacje w celu uniknięcia wykrycia i zablokowania przez tradycyjne zapory. Znacznie ułatwia to niezauważone i niezakłócone przesyłanie zawartości z wewnątrz „bezpiecznej” sieci firmowej na zewnątrz i odwrotnie. Aplikacje Web 2.0 otwierają również niezagospodarowany teren dla działalności nowej generacji wirusów i zagrożeń mających na celu łamanie zabezpieczeń w postaci tradycyjnych zapór sieciowych.

Tradycyjne zapory przestały być skuteczne

Zapory z kontrolą stanu sesji i funkcją filtrowania pakietów odznaczały się wysoką skutecznością w zakresie blokowania niepożądanych aplikacji, ponieważ większość aplikacji komunikowała się za pośrednictwem sieci przy użyciu określonych, niezmiennych portów i protokołów. Jeśli administrator uznał daną aplikację za niebezpieczną, mógł szybko uniemożliwić użytkownikom dostęp do niej, zmieniając politykę zapory i w efekcie blokując powiązane porty i protokoły. Tradycyjne zabezpieczenia oparte na blokowaniu portów przestały się jednak sprawdzać. Przykładowo, zablokowanie portu 80 spowodowałoby zupełne zablokowanie dostępu do Internetu – dla większości przedsiębiorstw nie stanowi to dopuszczalnego rozwiązania. Na rys. 1 poniżej przedstawiono niektóre tradycyjne technologie zabezpieczeń sieciowych.

Migracja do sieci nowej generacji

Dostrzegając fakt, że istniejące sieci nie są w stanie sprostać wymogom ich długoterminowych – a czasem nawet krótkoterminowych – planów rozwoju, przedsiębiorstwa i dostawcy usług szybko migrują do szybszych architektur sieciowych, które cechują się większą elastycznością. Sieciom nowej generacji stawia się wysokie wymagania – mają zapewniać oddziałom dużych firm bezpieczny dostęp do kluczowych informacji, umożliwiać obsługę zwirtualizowanych centrów danych i aplikacji działających w chmurze z niewielkimi opóźnieniami oraz dostarczać wysokiej jakości usługi biznesowe i usługi zabezpieczeń na rzecz dużej liczby rozproszonych po całym świecie klientów.

Sieci nowej generacji muszą odznaczać się wystarczająca elastycznością, która umożliwi jednoczesną obsługę dużego natężenia ruchu IPv4 i IPv6 oraz protokołów multimediów bez spowolnienia, a przede wszystkim muszą zapewniać przewagę konkurencyjną firmom, które zdecydują się na ich wdrożenie. Aby zapewniać wysoką przepustowość i niezawodność, te złożone sieci muszą być chronione za pomocą urządzeń zabezpieczających, które podczas analizowania i filtrowania ruchu pod kątem zagrożeń i złośliwego oprogramowania nie będą spowalniać ich działania. W celu zapewnienia ochrony sieci nowej generacji przed znanymi i nowymi zagrożeniami urządzenia te muszą działać w oparciu o sprawdzone platformy cechujące się wysoką skalowalnością i łatwością zarządzania.

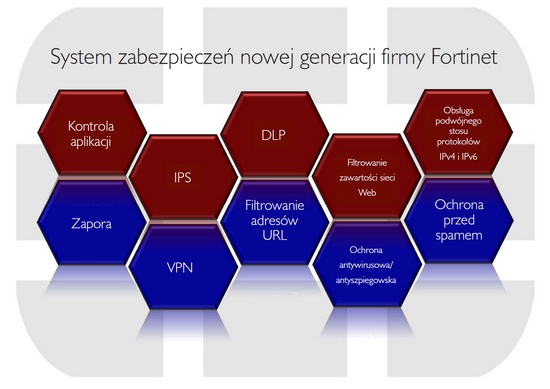

Kolejny etap rozwoju zabezpieczeń: platformy zabezpieczeń nowej generacji

Sieci nowej generacji wymagają pełnej ochrony, której nie jest w stanie zagwarantować wiele spośród tak zwanych firewalli nowej generacji. Migrując do bardziej złożonych architektur sieciowych obsługujących wiele protokołów oraz cechujących się większymi szybkościami transmisji danych i większym natężeniem ruchu, przedsiębiorstwa i dostawcy usług potrzebują elastycznych platform zabezpieczeń umożliwiających rozwój i skalowanie. Zapory nowej generacji, które nie obejmują ochrony zarówno przed tradycyjnymi, jak i zaawansowanymi zagrożeniami, nie są w stanie zapewnić ochrony tych wysokowydajnych środowisk. Organizacjom potrzebne są platformy zabezpieczeń nowej generacji i oparte na nich urządzenia, które odznaczają się wystarczającą elastycznością, umożliwiającą zapewnienie im ochrony przed znanymi i nieznanymi zagrożeniami, oraz skalowalnością w celu dostosowania do potrzeb związanych z rozwojem działalności i pojawianiem się nowych usług. Do ochrony sieci przedsiębiorstw i dostawców usług – zarówno dziś, jak i w przyszłości – potrzebna jest sprawdzona i skalowalna platforma obejmująca podstawowe technologie zabezpieczeń oraz funkcje zabezpieczeń nowej generacji.

Oferowane przez firmę Fortinet kompleksowe systemy zabezpieczeń FortiGate® to sprawdzone, dedykowane platformy zabezpieczeń, obejmujące zarówno podstawowe technologie zabezpieczeń o najwyższym stopniu niezawodności, jak i mechanizmy ochrony przed zagrożeniami i złośliwym oprogramowaniem nowej generacji. Ponieważ Fortinet opracowuje wszystkie technologie zabezpieczeń wewnętrznie i nie korzysta z licencji innych producentów w odniesieniu do najważniejszych funkcji zabezpieczeń, wszystkie platformy FortiGate obejmują doskonale dostrojone mechanizmy ochrony wykorzystujące akcelerację sprzętową i umożliwiające szybką integrację nowych technologii zabezpieczeń oraz proste skalowanie na miarę potrzeb każdej szybko rozwijającej się firmy i każdego środowiska sieciowego niezależnie od ich wielkości.

Technologie zabezpieczeń nowej generacji

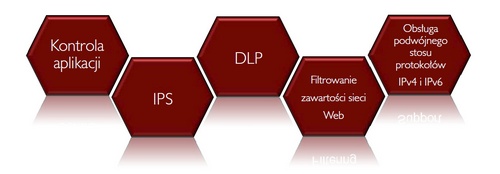

Firmy zaczynają rozumieć, że tradycyjne systemy zabezpieczeń, takie jak zapory, systemy wykrywania włamań czy oprogramowanie antywirusowe po stronie hosta, nie zapewniają już odpowiedniej ochrony przed nowymi, wyrafinowanymi atakami. Ryzyko utraty danych i poniesienia szkód wskutek naruszenia bezpieczeństwa sieci firmowych rośnie z każdym rokiem w miarę znajdowania przez przestępców coraz to nowych sposobów omijania zabezpieczeń. Ponadto, wobec przeniesienia odpowiedzialności za działania pracowników na kadrę kierowniczą firm w świetle przepisów prawnych, takich jak PCI DSS, HIPAA czy HITECH, zarówno kierownicy, jak i specjaliści ds. technologii informatycznych w coraz większym stopniu interesują się treściami przeglądanymi i pobieranymi przez ich pracowników za pośrednictwem Internetu. W celu zapewnienia ochrony przed najnowszymi zagrożeniami w platformach zabezpieczeń FortiGate stosuje się szeroki wachlarz technologii zabezpieczeń nowej generacji. Na rys. 2 poniżej przedstawiono niektóre technologie zabezpieczeń sieciowych nowej generacji.

Kontrola aplikacji

Jednym z najważniejszych wymogów i powodów wdrażania zapór nowej generacji jest kontrola aplikacji. Chcąc uniknąć utraty danych i zapobiegać nowym zagrożeniom, organizacje muszą dysponować możliwościami w zakresie skutecznej kontroli starszych aplikacji, jak również aplikacji internetowych nowej generacji. Kontrola aplikacji nowej generacji musi umożliwiać wykrywanie, monitorowanie i kontrolowanie wykorzystania aplikacji i powiązanego z nimi przepływu ruchu sieciowego na poziomie bram i w punktach końcowych, bez względu na używane porty. Konieczne jest ponadto skojarzenie aplikacji z użytkownikiem końcowym, zanim nastąpi przypisanie właściwych uprawnień dostępu w ramach polityki bezpieczeństwa.

Funkcja Fortinet Application Control umożliwia firmom wykrywanie i ograniczanie wykorzystania aplikacji w sieciach i punktach końcowych w oparciu o klasyfikację, analizę behawioralną i skojarzenie z użytkownikiem końcowym. Administratorzy sieci mogą definiować i egzekwować polityki dla tysięcy aplikacji działających w sieciach nowej generacji i w punktach końcowych. Mogą wykrywać i kontrolować aplikacje Web 2.0, takie jak Facebook, Skype, Twitter czy Salesforce.com na wysokim poziomie szczegółowości, bez względu na używane porty i protokoły.

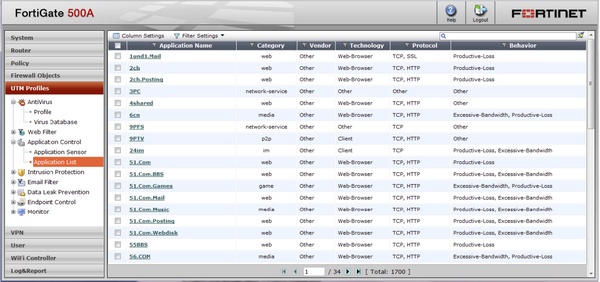

Listy kontroli aplikacji

Administratorzy mogą kontrolować wybrane aplikacje, wpisując je na listę kontroli aplikacji w polityce zapory. Ponadto mogą tworzyć wiele list kontroli aplikacji, spośród których każda umożliwia zezwalanie na przesyłanie, jak również blokowanie, monitorowanie i kształtowanie ruchu sieciowego powiązanego z unikatowym zbiorem aplikacji. „Biała lista” kontroli aplikacji przeznaczona jest do użytku w sieciach o wysokim poziomie zabezpieczeń, ponieważ powoduje, że przez bramę internetową przepuszczany jest wyłącznie ruch generowany przez znajdujące się na niej aplikacje. Tymczasem „czarna lista” kontroli aplikacji blokuje tylko ruch generowany przez znajdujące się na niej aplikacje. W celu umożliwienia szybkiej konfiguracji, wraz z funkcją kontroli aplikacji firmy Fortinet dostarczana jest pewna liczba domyślnych list kontroli aplikacji. Jednopanelowa konsola do zarządzania urządzenia FortiGate zapewnia łatwy dostęp do list kontroli aplikacji Fortinet i ułatwia ich modyfikację.

Wykrywanie szyfrowanego ruchu aplikacji

Funkcja Fortinet Application Control analizuje również szyfrowany ruch aplikacji. Dekodery protokołów normalizują i wykrywają ruch generowany przez aplikacje próbujące uniknąć wykrycia poprzez stosowanie technik ukrywania/maskowania, np. wykorzystanie niestandardowych portów i protokołów. Po zidentyfikowaniu i rozszyfrowaniu ruch tych aplikacji jest blokowany albo przepuszczany i skanowany pod kątem złośliwej zawartości. Co więcej, dekodery protokołów funkcji kontroli aplikacji wykrywają i rozszyfrowują tunelowany ruch IPSec VPN i SSL VPN przed dokonaniem analizy, zapewniając pełną przejrzystość sieci. Funkcja kontroli aplikacji rozszyfrowuje i analizuje także ruch wykorzystujący szyfrowane protokoły komunikacyjne, takie jak HTTPS, POP3S, SMTPS i IMAPS.

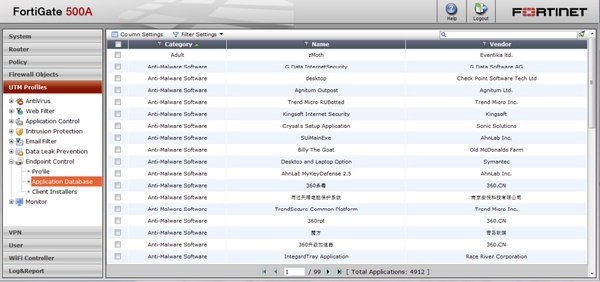

Baza danych FortiGuard® Application Control Database

Po zdekodowaniu ruchu sieciowego platforma zabezpieczeń nowej generacji FortiGate identyfikuje aplikacje na podstawie ich unikatowych sygnatur. Funkcja Fortinet Application Control wykorzystuje jedną z największych dostępnych baz danych sygnatur aplikacji, jaką jest baza danych FortiGuard Application Control Database. Dzięki temu urządzenia FortiGate są w stanie wykrywać ponad 1600 unikatowych aplikacji internetowych, programów, usług i protokołów sieciowych oraz nieznanych aplikacji pochodzących z nieznanych źródeł. Baza danych FortiGuard Application Control Database jest nieustannie aktualizowana o sygnatury nowych aplikacji, jak również nowych wersji istniejących aplikacji.

Kojarzenie użytkownika końcowego z aplikacjami

Podczas próby uzyskania przez użytkownika dostępu do zasobów sieciowych urządzenie FortiGate identyfikuje użytkownika na podstawie przechowywanej lokalnie listy nazw, adresów IP oraz przynależności użytkownika do poszczególnych grup w usłudze Active Directory. Żądanie połączenia jest akceptowane tylko wówczas, gdy użytkownik należy do jednej z grup użytkowników z odpowiednimi uprawnieniami, a w odniesieniu do całości ruchu wychodzącego i przychodzącego dla tego użytkownika stosowana jest przypisana polityka zapory.

Granulacja kontroli aplikacji

Funkcja Fortinet Application Control umożliwia ponadto rozróżnianie poszczególnych aplikacji dostępnych w ramach jednego serwisu społecznościowego. Przykładowo jest w stanie zidentyfikować i stosować polityki osobno w odniesieniu do ruchu generowanego przez aplikację Facebook Chat i osobno do ruchu generowanego przez aplikację Facebook Video. Ponadto istnieje możliwość włączenia zarządzania pasmem w celu ograniczenia pasma dostępnego dla niektórych aplikacji przy równoczesnym priorytetowym traktowaniu innych aplikacji.

Zarządzanie pasmem dla aplikacji

Zarządzanie pasmem dla aplikacji umożliwia administratorom ograniczanie lub gwarantowanie przepustowości sieci dostępnej dla wszystkich aplikacji lub dla poszczególnych aplikacji określonych we wpisach na liście aplikacji. Zarządzanie pasmem można również skonfigurować tak, aby dostęp użytkowników lub przepustowość były ograniczane w określonych godzinach w ciągu dnia.

Monitorowanie aplikacji i raportowanie

Funkcja monitorowania aplikacji i raportowania zbiera informacje o ruchu generowanym przez aplikacje i wyświetla je przy użyciu obrazowych wykresów trendów. W ten sposób umożliwia administratorom szybkie zorientowanie się w wykorzystaniu aplikacji w nadzorowanych przez nich sieciach. Administratorzy mogą wybrać sposób graficznego wyświetlania danych spośród kilku różnych typów wykresów. W celu umożliwienia szybkiej analizy dostępne są domyślne wykresy trendów.

Rejestrowanie pakietów w ramach kontroli aplikacji

Rejestrowanie pakietów w ramach funkcji Fortinet Application Control pozwala na zapisywanie generowanych przez aplikacje pakietów sieciowych w celu dalszej analizy, na przykład zbierania materiału dowodowego lub identyfikacji fałszywych alarmów. Kompleksowe systemy zabezpieczeń FortiGate umożliwiają przechowywanie pakietów lub ich przesyłanie do urządzenia FortiAnalyzer, a nawet do usługi FortiGuard Analysis and Management Service.

Kontrola aplikacji w punkcie końcowym

Listy kontroli aplikacji mogą być jednocześnie stosowane również w odniesieniu do profili zabezpieczeń w punktach końcowych. Co więcej, możliwe jest kontrolowanie wykorzystania aplikacji w punktach końcowych za pomocą zapory osobistej. Interfejs zarządzania urządzenia FortiGate, widoczny na rysunku 4, umożliwia łatwą aktywację i konfigurację funkcji kontroli aplikacji w punktach końcowych firmy Fortinet.

Zintegrowany system zapobiegania włamaniom (IPS)

Wdrażanie aktualizacji i poprawek w dużych, złożonych sieciach nowej generacji stanowi skomplikowany i czasochłonny proces. W dużych przedsiębiorstwach od wydania poprawki do pełnego wdrożenia jej we wszystkich systemach może minąć kilka tygodni, a nawet miesięcy. System zapobiegania włamaniom (ang. Intrusion Prevention System, IPS) zapewnia ochronę sieci zarówno w odniesieniu do znanych podatności, jak i luk typu „zero-day”, blokując ataki skierowane przeciwko systemom, w których nie zastosowano poprawek.

System IPS firmy Fortinet obejmuje szeroki wachlarz funkcji umożliwiających monitorowanie i blokowanie złośliwych działań w sieci, w tym: predefiniowane i własne sygnatury, dekodery protokołów, tryb out-of-band (one-arm), rejestrowanie pakietów i sensory IPS. Sensory IPS zapewniają wygodną, scentralizowaną lokalizację do konfigurowania i wdrażania zestawu narzędzi IPS. Możliwość zainstalowania technologii zapobiegania włamaniom firmy Fortinet, dostępnej na wszystkich platformach FortiGate i FortiWiFi™, na brzegu sieci lub w rdzeniu sieci pozwala zapewnić ochronę kluczowych aplikacji biznesowych przed atakami zewnętrznymi i wewnętrznymi.

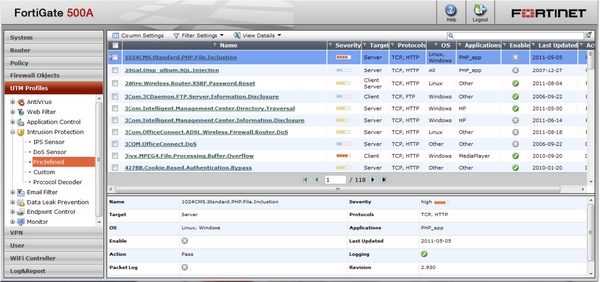

Sensory IPS

Sensory IPS można skonfigurować w taki sposób, aby określone sygnatury analizy były stosowane w odniesieniu do wybranego ruchu. Istnieje możliwość przypisania działań blokowania, przepuszczania lub resetowania podejrzanego ruchu. Sensory IPS mogą też służyć do aktywacji rejestrowania pakietów dla poszczególnych sygnatur lub do przepuszczania ruchu pochodzącego z określonych adresów IP bez dalszej analizy. Z drugiej strony sensory IPS mogą również zapobiegać rozprzestrzenianiu się ataków poprzez poddawanie kwarantannie całego ruchu pochodzącego ze źródła ataku, wysyłanego do celu ataku lub przychodzącego do urządzenia FortiGate.

Sensory IPS wyposażone są w zestaw filtrów i własnych sygnatur. Możliwe jest ustawienie atrybutów pozwalających na klasyfikowanie ruchu ze względu na wagę zagrożenia, cel (klient/serwer), system operacyjny, protokół, aplikację i znaczniki. Określenie większej lub mniejszej liczby atrybutów powoduje rozszerzenie lub zawężenie obszaru skupienia sensora. Istnieje możliwość tworzenia własnych sygnatur, co pozwala na uwzględnianie lub nieuwzględnianie poszczególnych sygnatur. Własne sygnatury mogą również określać działania, takie jak rejestrowanie, rejestrowanie i filtrowanie pakietów, kwarantanna źródeł ataku oraz ustawienia wykluczenia adresów IP. Wbudowane w niektórych urządzeniach i modułach FortiGate dedykowane układy FortiASIC Security Processor (SP) przyspieszają działanie funkcji IPS, zmniejszając obciążenie zadaniami wymagającymi znacznych nakładów, takimi jak skanowanie sygnatur IPS. Interfejs zarządzania urządzenia FortiGate, widoczny na rysunku 5, umożliwia dostęp do sensorów IPS firmy Fortinet.

Predefiniowane sygnatury IPS

Predefiniowane sygnatury IPS dostarczane są za pośrednictwem globalnej infrastruktury FortiGuard Distribution Network i umożliwiają systemom FortiGate wykrywanie ponad 4000 różnych sygnatur ataków – od ataków skierowanych przeciwko podatnościom systemów operacyjnych, w których nie zastosowano poprawek, po nieprawidłowe sumy kontrolne zawarte w pakietach UDP.

Własne sygnatury IPS

Aby rozszerzyć zakres ochrony o sygnatury inne niż predefiniowane, organizacje mogą tworzyć własne sygnatury. Własne sygnatury IPS mogą służyć na przykład do ochrony nietypowych lub specjalistycznych aplikacji, a nawet niestandardowych platform, przed znanymi i nieznanymi atakami. Co więcej, własne sygnatury IPS mogą służyć do specjalistycznej analizy ruchu sieciowego oraz do dopasowywania wzorców. Jeśli na przykład w sieci ma miejsce nietypowy lub niepożądany ruch, administrator systemu może utworzyć własną sygnaturę IPS, która umożliwi monitorowanie i wyjaśnienie wzorców ruchu.

Dekodery protokołów

Dekodery protokołów identyfikują nietypowe wzorce ruchu, czyli takie, które nie spełniają ustalonych dla danego protokołu wymogów i standardów. Przykładowo dekoder protokołu HTTP monitoruje ruch sieciowy pod kątem identyfikacji pakietów HTTP, które nie spełniają standardu protokołu HTTP. Wiele dekoderów protokołów oferowanych przez firmę Fortinet potrafi rozpoznawać ruch na podstawie typu zamiast portu, co pozwala wyeliminować konieczność określania poszczególnych portów.

Rejestrowanie pakietów i kwarantanna źródeł ataku

Rejestrowanie pakietów IPS można skonfigurować tak, aby zapisywane były pakiety pasujące do jednej lub więcej sygnatur IPS. Pakiety są zapisywane jako komunikaty dziennika, a ich zawartość można przeglądać i analizować za pomocą narzędzi analizy komunikatów dziennika.

Rejestrowanie pakietów jest specjalizowanym narzędziem diagnostycznym i najlepiej sprawdza się w wąskim zakresie zastosowania. IPS umożliwia również poddawanie kwarantannie źródeł ataku i wyświetlanie ich na „liście wykluczonych użytkowników”. Źródła ataku mogą być poddawane kwarantannie na podstawie ich adresu IP, ich adresu IP w połączeniu z adresem IP ofiary lub na podstawie używanego interfejsu wejściowego. Dostęp do sieci dla źródeł ataku można wyłączyć na określoną liczbę godzin lub dni bądź na zawsze.

Tryb out-of-band IPS

IPS firmy Fortinet można również wdrożyć w trybie out-of-band. Dzięki temu IPS firmy Fortinet może pełnić rolę systemu wykrywania włamań (ang. Intrusion Detection System, IDS), tzn. wykrywać i raportować ataki, jednak nie podejmując żadnych działań. Tryb out-of-band („sniffer”) jest przydatny w diagnostyce ruchu sieciowego.

Usługi FortiGuard

Działając w oparciu o automatyczne aktualizacje w czasie rzeczywistym dostarczane w ramach usług FortiGuard, technologia IPS w urządzeniach FortiGate wykorzystuje bazę danych zawierającą tysiące unikatowych sygnatur ataków do powstrzymywania ataków, którym może się udać uniknąć wykrycia przez funkcje ochrony dostępne w konwencjonalnych zaporach, oraz mechanizm wykrywania anomalii, który umożliwia systemowi rozpoznawanie ataków, dla których nie powstały jeszcze sygnatury. Połączenie ochrony przed znanymi i nieznanymi zagrożeniami oraz ścisła integracja z innymi technologiami zabezpieczeń firmy Fortinet sprawiają, że systemy FortiGate są w stanie powstrzymywać ataki bez względu na to, czy chroniona sieć jest siecią przewodową czy bezprzewodową, ekstranetem partnera czy

Ochrona przed utratą danych (DLP)

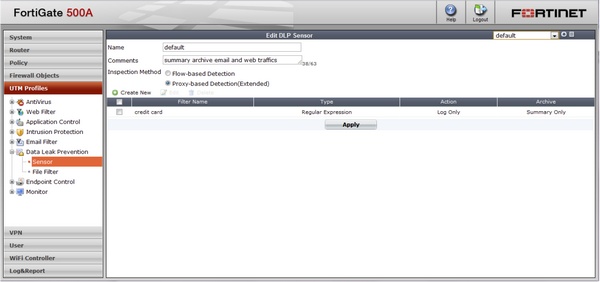

Zaufani pracownicy często przesyłają wrażliwe dane do niezaufanych stref, w sposób zamierzony lub przypadkowy. Stworzona przez firmę Fortinet funkcja ochrony przed utratą danych (ang. Data Loss Prevention, DLP) wykrywa i blokuje nieupoważnione przesyłanie wrażliwych informacji i plików na obwodzie sieci w oparciu o zaawansowane mechanizmy dopasowywania wzorców i tożsamość użytkowników. Funkcje DLP obejmują tworzenie odcisków cyfrowych plików dokumentów i źródeł plików dokumentów, wiele trybów analizy (w oparciu o proxy i o przepływ danych), zaawansowane dopasowywanie wzorców i archiwizowanie danych.

Możliwe jest monitorowanie licznych protokołów komunikacyjnych – w tym HTTP, HTTPS, FTP, FTPS, e-mail (POP3, POP3S, IMAP, IMAPS, SMTP, SMTPS), NNTP i protokołów komunikatorów internetowych (AIM, ICQ, MSN, Yahoo!) – pod kątem wrażliwych danych. Funkcja DLP firmy Fortinet przeszukuje zawartość w oparciu o ciągi tekstu, jak również zaawansowane dopasowywanie wzorców obejmujące symbole wieloznaczne oraz wyrażenia regularne języka Perl. Dopasowywanie wzorców może na przykład służyć do skanowania sieci pod kątem wrażliwych informacji osobistych, takich jak numery ubezpieczenia społecznego czy kart kredytowych.

W razie znalezienia dopasowania wrażliwa zawartość może zostać zablokowana, przepuszczona lub zarchiwizowana, funkcja generuje wówczas powiadomienia o potencjalnym wycieku danych. Funkcja DLP może służyć do blokowania wrażliwych informacji przychodzących lub wychodzących z sieci. Na przykład, blokując zawartość często występującą w spamie, funkcja DLP może usprawnić działanie środków ochrony danych przychodzących. siecią połączoną z oddziałem organizacji.

Sensory DLP

Sensory DLP w urządzeniach FortiGate zapewniają scentralizowaną lokalizację do konfigurowania i przechowywania potrzebnych funkcji DLP – pozwalają określić takie parametry jak odciski cyfrowe plików dokumentów, źródła plików dokumentów, tryby analizy, zaawansowane dopasowywanie wzorców i preferencje dotyczące archiwizacji. Sensory DLP mogą zawierać wiele filtrów DLP, z których każdy może odnosić się do skonfigurowanej funkcji DLP, np. tworzenia odcisków cyfrowych. Interfejs zarządzania urządzenia FortiGate, widoczny na rysunku 6, umożliwia łatwą konfigurację sensorów DLP firmy Fortinet.

Tworzenie odcisków cyfrowych dokumentów

Tworzenie odcisków cyfrowych w ramach funkcji DLP firmy Fortinet polega na utworzeniu odcisku cyfrowego w postaci sumy kontrolnej. Przechowywana suma kontrolna umożliwia na przykład wykrywanie i blokowanie przesyłu określonych wrażliwych dokumentów lub plików przechowywanych na serwerze lub w bazie danych. Jest w stanie wykrywać nawet dokumenty przechowywane wewnątrz plików archiwum.

Analiza DLP w oparciu o proxy i o przepływ danych

Funkcja DLP firmy Fortinet może działać w trybie analizy w oparciu o proxy lub o przepływ danych. Oba tryby mają swoje wady i zalety. Tryb działania w oparciu o proxy zapewnia najwyższy poziom analizy dzięki szczegółowemu badaniu zawartości. Może jednak znacznie obciążać zasoby systemowe. Analiza w oparciu o przepływ danych jest szybsza i w mniejszym stopniu wykorzystuje zasoby systemowe, ponieważ analizuje fragmenty sesji, jednak jej wyniki mogą nie być tak dokładne jak wyniki analizy w oparciu o proxy.

Archiwizacja zawartości DLP

Archiwizację zawartości DLP firmy Fortinet można ustawić w taki sposób, aby system przechowywał informacje o całej bądź wybranej zawartości przechodzącej przez urządzenie FortiGate. Istnieje możliwość utworzenia sensorów DLP w celu umożliwienia archiwizacji wrażliwej zawartości dostarczanej za pośrednictwem określonych protokołów – zawartość może być archiwizowana w urządzeniu FortiGate lub FortiAnalyzer. Archiwizowanie zawartości DLP jest przydatne, gdy funkcja audytu jest wymagana na mocy przepisów prawnych, lub do śledzenia wykorzystania sieci. Pełna archiwizacja zawartości DLP zapisuje również strony internetowe, wiadomości e-mail oraz pliki w całości.

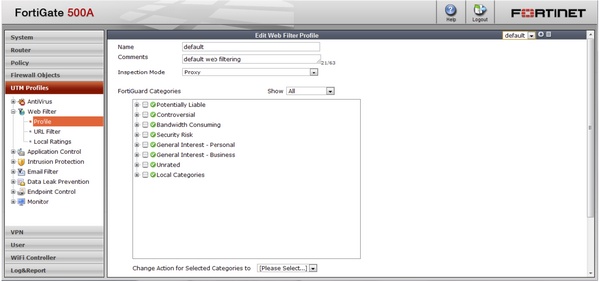

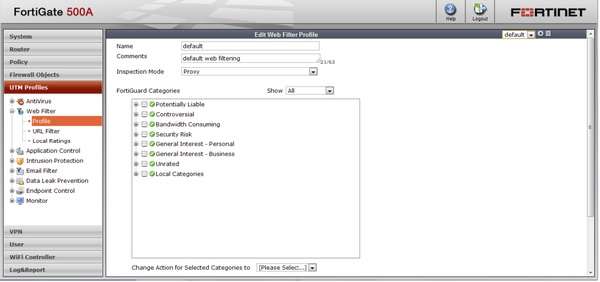

Filtrowanie zawartości sieci Web

Rozwiązanie firmy Fortinet do filtrowania zawartości sieci Web obejmuje podstawowe funkcje, takie jak tradycyjne listy blokowanych adresów URL, jednak rozszerzone o nowe funkcje i możliwość zastosowania ich w połączeniu z innymi funkcjami zabezpieczeń firmy Fortinet dostępnymi w ramach wszystkich kompleksowych systemów zabezpieczeń FortiGate. Stworzona przez firmę Fortinet technologia filtrowania zawartości sieci Web oferuje bogaty wachlarz działań pozwalających analizować, oceniać i kontrolować ruch sieci Web na obwodzie sieci na wysokim poziomie szczegółowości. Dzięki wykorzystaniu technologii filtrowania zawartości sieci Web firmy Fortinet urządzenia FortiGate są w stanie klasyfikować i filtrować ruch sieci Web za pomocą wielu predefiniowanych i własnych kategorii.

Wszystkie urządzenia FortiGate obsługują protokół WCCP (ang. Web Cache Communication Protocol), co pozwala na przyspieszenie analizy ruchu sieciowego i zawartości – w ten sposób urządzenia FortiGate mogą pełnić rolę routera lub silnika cache. Jako router urządzenie FortiGate przechwytuje żądania przeglądania sieci Web wysyłane przez przeglądarki klientów i przesyła je do silnika cache. Następnie silnik cache w miarę 12 potrzeb przesyła zawartość sieci Web do klienta. Działając jako serwer cache WCCP, urządzenie FortiGate może komunikować się z innymi routerami WCCP, zapisując w pamięci podręcznej zawartość sieci Web i w miarę potrzeb przesyłając żądaną zawartość do przeglądarek klientów. Interfejs zarządzania urządzenia FortiGate, widoczny na rysunku 7, umożliwia dostęp do sensorów funkcji filtrowania zawartości sieci Web firmy Fortinet.

Obsługa podwójnego stosu protokołów IPv4 i IPv6

Z powodu wyczerpania przestrzeni adresowej protokołu IPv4 wiele organizacji migruje w ostatnim czasie do IPv6 – nowej generacji internetowego protokołu komunikacyjnego. Protokół IPv6 radykalnie zmienia podaż adresów IP – z 4 bilionów adresów IPv4 do 340 trylionów trylionów trylionów adresów IPv6 (2128 adresów). Protokół IPv6 ma również inne zalety w porównaniu z IPv4, m.in. zwiększone bezpieczeństwo, lepsze adresowanie, wydajność trasowania i jakość usług. Architektura IPv6 obejmuje różne cechy i korzyści, które przyczynią się do spełnienia przyszłych potrzeb w zakresie kompleksowej komunikacji o zasięgu światowym.

W miarę przechodzenia coraz większej liczby dostawców zawartości i usług do architektury IPv6 organizacje zmuszone są wdrażać rozwiązania zabezpieczeń sieciowych będące w stanie zapewnić ten sam poziom ochrony dla protokołu IPv6 co dla protokołu IPv4. Istnieją mechanizmy umożliwiające komunikację pomiędzy urządzeniami i sieciami obsługującymi tylko protokół IPv6 a urządzeniami i sieciami obsługującymi tylko protokół IPv4. Dwa najbardziej popularne stanowią obsługa podwójnego stosu i tunelowanie. Obsługa podwójnego stosu ma tę ważną zaletę, że umożliwia urządzeniu przetwarzanie każdego pakietu w protokole IPv4 albo w protokole IPv6. Tunelowanie natomiast „opakowuje” pakiet IPv6 w nagłówek IPv4, pozwalając urządzeniu na przesłanie go bez przeprowadzania analizy. Taka ograniczona obsługa protokołu IPv6 oznacza brak możliwości analizowania danych pod kątem złośliwego kodu lub niepożądanej zawartości i w efekcie zezwolenie na przesyłanie w sieci niepożądanego ruchu. Kompleksowe systemy zabezpieczeń FortiGate obsługują architekturę podwójnego stosu, która rozpoznaje i osobno trasuje ruch zarówno w protokole IPv4, jak i IPv6, zapewniając ten sam poziom podstawowych technologii zabezpieczeń dla obu protokołów jednocześnie. Zapewniona jest pełna obsługa kluczowych funkcji ochrony sieci i zawartości, w tym trasowania. Firma Fortinet wcześnie zapewniła obsługę protokołu IPv6, uzyskując w roku 2008 certyfikaty IPv6-Ready i JITC, o dużym znaczeniu dla światowych operatorów telekomunikacyjnych. W roku 2011 firma Fortinet uzyskała również certyfikat USGv6, ważny dla rządu USA oraz obsługujących je firm.

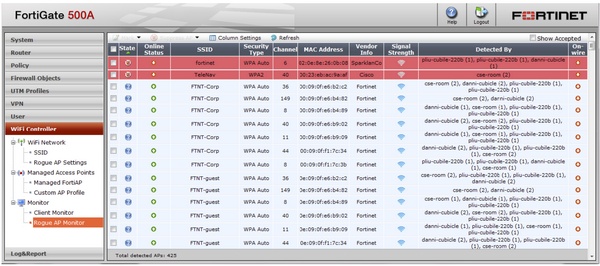

Zintegrowany kontroler sieci bezprzewodowej

Wszystkie urządzenia FortiGate wyposażono w zintegrowany kontroler sieci bezprzewodowej, zapewniający połączenie polityk zabezpieczeń oraz zarządzanie całością przewodowego i bezprzewodowego ruchu sieciowego przy pomocy jednego panelu. Zintegrowany kontroler sieci bezprzewodowej zapewnia niezrównaną przejrzystość i kontrolę zarówno grubych (FortiWiFi), jak i cienkich (FortiAP™) punktów dostępowych. Kompleksowa ochrona oferowana dla sieci przewodowych, obejmująca zaporę, VPN, zapobieganie włamaniom, kontrolę aplikacji, filtrowanie sieci Web, zarządzanie pasmem i wiele innych funkcji zabezpieczeń, jest oferowana również dla sieci bezprzewodowych.

Scentralizowane zarządzanie

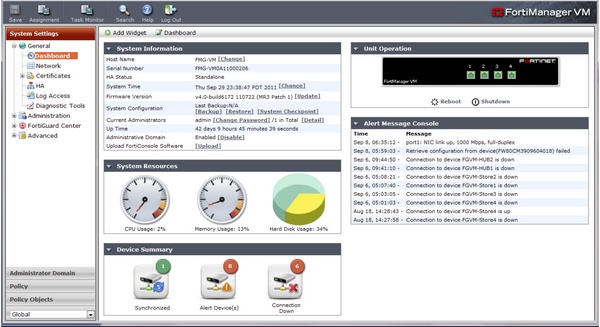

W przypadku dużych instalacji urządzenia FortiManager™ umożliwiają scentralizowany provisioning oparty na politykach, konfigurację i zarządzanie aktualizacjami urządzeń FortiGate, FortiWiFi i FortiMail oraz agentów FortiClient™ Endpoint Security. Dzięki lokalnemu przechowywaniu aktualizacji zawartości dotyczącej zabezpieczeń dla zarządzanych urządzeń i agentów urządzenia FortiManager pozwalają zminimalizować czasy odpowiedzi na żądania oceny przesyłane przez funkcje filtrowania zawartości sieci Web i zmaksymalizować poziom ochrony sieci. Urządzenia FortiManager umożliwiają zarządzanie i konfigurowanie wszystkich urządzeń Fortinet za pośrednictwem jednego panelu, co pokazano na rysunku 9 poniżej.

Urządzenia FortiAnalyzer w bezpieczny sposób gromadzą dane dziennika pochodzące z urządzeń Fortinet i innych urządzeń zgodnych ze standardem syslog, zapewniając dodatkowe możliwości w zakresie analizy i raportowania. Korzystając z kompleksowego pakietu cechujących się łatwością konfiguracji raportów, użytkownicy mogą filtrować i przeglądać zapisy dziennika pod kątem danych dotyczących ruchu, zdarzeń, wirusów, ataków, zawartości sieci Web oraz wiadomości e-mail. Dane można eksplorować w celu ustalenia poziomu i zakresu ochrony użyt14 kownika oraz zapewnienia zgodności z przepisami prawnymi. Urządzenie FortiAnalyzer obejmuje również zaawansowane funkcje zarządzania zabezpieczeniami, takie jak archiwizowanie plików w kwarantannie, korelowanie zdarzeń, ocena podatności, analiza ruchu oraz archiwizowanie zawartości przesyłanej za pomocą poczty elektronicznej, komunikatorów internetowych oraz narzędzi transferu w sieci Web i transferu plików.

Podstawowe technologie zabezpieczeń

Firewall – analiza ruchu z kontrolą stanu sesji i filtrowanie pakietów

Jednym z najważniejszych środków ochrony sieci przedsiębiorstw i dostawców usług dowolnej wielkości jest firewall z kontrolą stanu sesji i funkcją filtrowania pakietów, umożliwiający selektywne zezwalanie na dostęp lub blokowanie dostępu użytkowników zewnętrznych do prywatnych zasobów danych. Współpracując z innymi elementami infrastruktury sieciowej, zapora analizuje każdy pakiet danych w ruchu sieciowym i decyduje o zezwoleniu bądź niezezwoleniu na przesłanie go do celu zgodnie z polityką.

Technologia firewall Fortinet stanowi połączenie wspomaganej przez akcelerację sprzętową FortiASIC™ funkcji analizy ruchu z kontrolą stanu sesji z zestawem zintegrowanych mechanizmów zabezpieczeń aplikacji, które umożliwia szybkie wykrywanie i blokowanie złożonych zagrożeń. Technologia firewall Fortinet, dostępna w kompleksowych systemach zabezpieczeń FortiGate, umożliwia pełną integrację z innymi technologiami zabezpieczeń Fortinet, pozwalając na tworzenie rozbudowanych profili ochrony w ramach strategii „defense in depth”. Wbudowane wirtualne domeny zabezpieczeń i strefy zabezpieczeń umożliwiają segmentację sieci według klienta, jednostki biznesowej bądź dowolnego innego kryterium podziału, zapewniając wysoki poziom szczegółowości polityk i wielowarstwową ochronę.

Platformy FortiGate obsługują wiele trybów działania, w tym transparentny, statyczny NAT i dynamiczny NAT, zapewniając elastyczność wdrożenia dzięki możliwości współpracy z istniejącą infrastrukturą. Co więcej, agenty FortiClient Endpoint Security umożliwiają integrację z oferowanymi przez firmę Fortinet technologiami zapory, rozszerzając zakres ochrony na zdalne komputery biurkowe, komputery przenośne i smartfony działające poza obwodem sieci.

Wirtualne sieci prywatne (VPN)

W obliczu coraz szybszego wzrostu liczby zagrożeń bezpieczna komunikacja pomiędzy sieciami przedsiębiorstw, firm i ich partnerów oraz korporacji i ich zdalnych pracowników jest obecnie ważniejsza niż kiedykolwiek wcześniej. Naruszenia bezpieczeństwa danych, wycieki informacji oraz infekcje sieci i systemów każdego roku kosztują firmy i agencje rządowe miliardy dolarów.

Technologia VPN Fortinet pozwala organizacjom na zapewnienie bezpiecznej komunikacji i prywatności danych przesyłanych pomiędzy wieloma sieciami i hostami przy użyciu protokołów IPSec VPN i SSL VPN. Obie usługi VPN wykorzystują dedykowane procesory analizy ruchu sieciowego FortiASIC™, dzięki którym możliwe jest przyspieszenie szyfrowania i deszyfrowania ruchu sieciowego. Po rozszyfrowaniu ruchu możliwe jest zastosowanie w odniesieniu do całej zawartości przesyłanej przez tunel VPN licznych mechanizmów analizy – w tym ochrony antywirusowej, zapobiegania włamaniom, kontroli aplikacji, filtrowania poczty elektronicznej i filtrowania zawartości sieci Web.

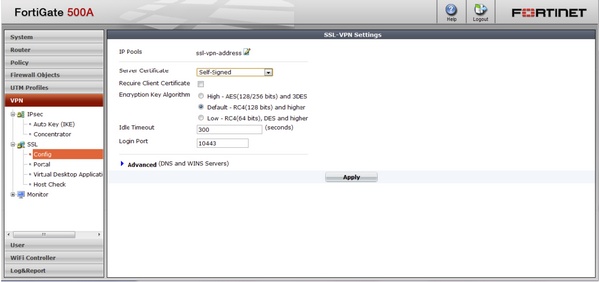

Tunelowanie IPSec PN jest zwykle przeprowadzane w warstwie 3 lub niższej modelu sieciowego OSI. W celu umożliwienia dostępu zdalnego urządzenie FortiGate ustanawia szyfrowane połączenie między węzłem zdalnym a siecią wewnętrzną. Konfiguracje SSL VPN cechują się większą łatwością zestawienia i wdrożenia, ponieważ komunikacja ma miejsce na najwyższych warstwach modelu OSI niezależnie od architektury sieciowej. Na rysunku 10 poniżej pokazano interfejs konfiguracji SSL VPN w urządzeniu FortiGate z prostymi opcjami konfiguracji. Ponieważ protokół SSL jest wbudowany w większości przeglądarek internetowych jako HTTPS, zwykle nie ma potrzeby dodatkowej konfiguracji punktu końcowego. Wygodę użytkowania zapewnia fakt, że tunele SSL VPN i IPSec VPN mogą działać jednocześnie na tym samym urządzeniu FortiGate.

Technologie VPN przez IPSec i przez SSL dostępne w urządzeniach FortiGate firmy Fortinet są ściśle zintegrowane z innymi funkcjami zabezpieczeń, takimi jak zapora, ochrona antywirusowa, filtrowanie sieci Web i zapobieganie włamaniom, co pozwala na zapewnienie wyższego poziomu ochrony, niż ma to miejsce w przypadku urządzeń obsługujących tylko VPN. Rozwiązania VPN w urządzeniach FortiGate cechują się wysoką skalowalnością umożliwiającą spełnienie wymagań wydajnościowych organizacji dowolnej wielkości – od małych biur domowych i zdalnych oddziałów, przez małe firmy po duże przedsiębiorstwa i dostawców usług. Urządzenia FortiManager do scentralizowanego zarządzania zapewniają możliwość zarządzania złożonymi wdrożeniami VPN obejmującymi tysiące systemów FortiGate za pośrednictwem jednopanelowej konsoli.

Filtrowanie adresów URL

Wdrożenie funkcji filtrowania adresów URL ma zwykle na celu uniemożliwienie użytkownikom dostępu do niebezpiecznych lub niewłaściwych stron internetowych. Funkcja filtrowania adresów URL firmy Fortinet umożliwia administratorom wyraźne zezwalanie na komunikację z określonymi stronami internetowymi lub przepuszczanie bez poddawania analizie ruchu sieci Web przesyłanego w obu kierunkach między siecią organizacji a stronami o dobrej reputacji w celu przyspieszenia przepływu ruchu. W celu ustalenia kategorii i oceny określonego adresu URL funkcja może korzystać z dostępnych w czasie rzeczywistym aktualizacji otrzymywanych za pośrednictwem usług FortiGuard. Strony internetowe i adresy URL można w prosty sposób dodawać do lokalnej listy filtrowania adresów URL przy użyciu zarówno wyrażeń tekstowych, jak i wyrażeń regularnych. Listy filtrowania adresów URL można modyfikować za pośrednictwem interfejsu zarządzania urządzenia FortiGate, widocznego na rysunku 11. Każdemu wzorcowi adresu URL można następnie przypisać na liście filtrowania adresów URL jedno z następujących czterech działań.

- Blokowanie - Uniemożliwia użytkownikom dostęp do potencjalnie niebezpiecznych lub niewłaściwych stron internetowych i w razie odmowy dostępu wysyła użytkownikowi komunikat ostrzegawczy.

- Zezwalanie - Wyraźnie zezwala użytkownikom na dostęp do określonej strony internetowej. Ruch sieci Web jest w miarę potrzeb przekazywany do analizy przez inne funkcje zabezpieczeń Fortinet.

- Przepuszczanie - Wyraźnie zezwala użytkownikom na dostęp do określonej strony internetowej. Pozwala ruchowi sieci Web na ominięcie dodatkowych funkcji zabezpieczeń Fortinet. Tę opcję należy stosować wyłącznie w odniesieniu do w pełni zaufanych stron internetowych.

- Wykluczanie - Wyraźnie zezwala użytkownikom na dostęp do określonej strony internetowej. Pozwala ruchowi sieci Web na ominięcie dodatkowych funkcji zabezpieczeń Fortinet. Połączenie dziedziczy jednak wykluczenie, co oznacza, że dalszy ruch z wykorzystaniem istniejącego połączenia będzie również omijał dodatkowe funkcje zabezpieczeń Fortinet. Wykluczenie jest anulowane w momencie upłynięcia czasu połączenia.

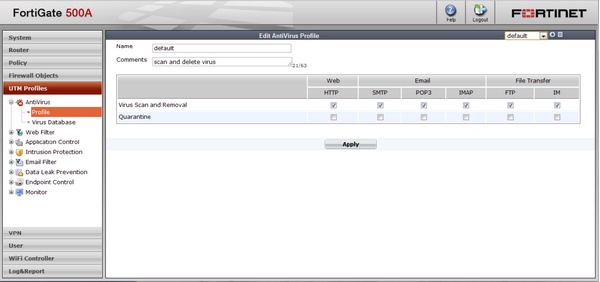

Ochrona antywirusowa/antyszpiegowska

Spowodowane przez złośliwe oprogramowanie infekcje sieci, serwerów i urządzeń w punktach końcowych każdego roku kosztują przedsiębiorstwa, dostawców usług i agencje rządowe miliardy dolarów. W technologii antywirusowa firmy Fortinet wykorzystano połączenie zaawansowanych silników skanowania opartego na sygnaturach i silników heurystycznych, umożliwiające zapewnienie wielowarstwowej ochrony w czasie rzeczywistym przed znanymi i nowymi wirusami, oprogramowaniem szpiegowskim i innymi ataków złośliwego oprogramowania przeprowadzanych za pośrednictwem poczty elektronicznej oraz narzędzi transferu sieci Web i transferu plików. Zintegrowane w produktach FortiGate i FortiWifi procesory analizy zawartości FortiASIC przyspieszają skanowanie sygnatur oraz wykrywanie heurystyczne i wykrywanie anomalii – zapewniają w ten sposób ochronę przed wirusami i wydajność z możliwością skalowania od urządzeń dla najmniejszych sieci po wielogigabitowe sieci szkieletowe czy platformy centrów danych.

Obok trzech baz danych działających w oparciu o proxy ochrona antywirusowa w urządzeniach FortiGate obejmuje również wysokowydajną opcję działającą w oparciu o przepływ danych. Opcja działająca w oparciu o przepływ danych pozwala skanować plików dowolnej wielkości, jednocześnie zapewniając najwyższy poziom wydajności. Co więcej, analiza w oparciu o przepływ danych umożliwia wykrywanie ukrytych zagrożeń poprzez skanowanie plików zawartych w plikach skompresowanych. Dzięki możliwości wybrania silnika antywirusowego użytkownik ma swobodę w zakresie optymalnego dostosowania systemu do wymogów środowiska w zakresie wydajności i poziomu ochrony.

Funkcje szyfrowania/rozszyfrowywania dla wszystkich powszechnie stosowanych protokołów tunelowania, w tym PPTP, L2TP, IPsec, SSL, oraz sprawdzanie integralności hosta na żądanie umożliwiają analizę szyfrowanej zawartości, takiej jak ruch przesyłany za pośrednictwem połączeń VPN. Co więcej ochrona antywirusowa firmy Fortinet obsługuje analizę zawartości przesyłanej za pośrednictwem protokołów SMTP, POP3, IMAP, FTP i HTTP oraz protokołów komunikatorów internetowych i aplikacji peer-to-peer, a także wszystkich głównych formatów plików skompresowanych, jak widać na rysunku 12 poniżej. Agenty FortiClient Endpoint Security rozszerzają zakres ochrony antywirusowej na zdalne komputery biurkowe, komputery przenośne i smartfony działające poza obwodem sieci w celu umożliwienia skanowania urządzeń w punktach końcowych.

Ochrona antywirusowa firmy Fortinet otrzymuje regularne aktualizacje w ramach usług FortiGuard Subscription Services. Zespół ds. badania zagrożeń laboratoriów FortiGuard oraz globalna infrastruktura FortiGuard Distribution Network zapewniają aktualizacje sygnatur antywirusowych na najwyższym poziomie w branży, gwarantując kompleksową ochronę przed wszystkimi rodzajami zagrożeń na poziomie zawartości.

Ochrona przed spamem

Niechciane wiadomości e-mail, czyli spam, każdego roku kosztują korporacje i agencje rządowe miliardy dolarów. Pracownicy tracą czas na sortowanie i usuwanie spamu ze skrzynek pocztowych, a serwery i sieci muszą obsługiwać dodatkowy ruch generowany przez spam. Co więcej, spam stanowi najczęstszy środek rozprzestrzeniania się botów, a także często zawiera złośliwe oprogramowanie i łącza do niewłaściwych stron. Firma Fortinet oferuje kompleksową, wielowarstwową ochronę przed spamem. Globalna funkcja filtrowania spamu dostarczana jest w ramach usługi FortiGuard Antispam z dostępem do bazy danych Fortinet Global Threat Intelligence. Zespół FortiGuard zbiera i analizuje nieustannie napływające informacje o reputacji adresów IP komputerów wysyłających dane i o sygnaturach spamu z ogromnej liczby zainstalowanych platform FortiGate, FortiClient i FortiMail. Ta globalna baza danych jest nieustannie aktualizowana, co umożliwia urządzeniom FortiClient i FortiMail wykrywanie i filtrowanie przeważającej ilości spamu. Co więcej, istnieje możliwość utworzenia własnych filtrów spamu w celu filtrowania poczty pod kątem wykluczonych wyrazów oraz zablokowanych i zaufanych adresów e-mail, reguł heurystycznych oraz wysoko zaawansowanych technik, takich jak uczenie Bayesowskie w systemach FortiMail.

Ogromne ilości spamu są wysyłane każdego dnia przez niewłaściwie skonfigurowane serwery hostingujące pocztę. W ramach usługi FortiGuard Antispam utrzymywana jest globalna baza danych przechowująca informacje o reputacji adresów IP – reputacja każdego adresu IP jest aktualizowana na podstawie informacji zbieranych z wielu źródeł. Właściwości reputacji adresu IP mogą obejmować informacje WHOIS, dane położenia geograficznego, dostawcy usług, serwera hostingowego itp. Baza danych usługi FortiGuard Antispam aktualizuje ponadto w czasie rzeczywistym reputację każdego adresu IP komputera wysyłającego dane, porównując historyczne i bieżące dane dotyczące ilości wysyłanej przez niego poczty – w ten sposób zapewnia wysoce skuteczny filtr adresów IP komputerów wysyłających dane.

Podsumowanie

Koszty i straty związane z naruszeniami bezpieczeństwa danych i procesami sądowymi wzrastają z roku na rok. Ten fakt potwierdza tezę, zgodnie z którą tak długo, jak długo będą istnieć cenne informacje, przestępcy będą próbowali je wykradać, przeprowadzając ataki tradycyjnymi metodami, jak również uciekając się do coraz bardziej wyrafinowanych sposobów. Aby zawsze o krok wyprzedzać rozwój nowych zagrożeń, przedsiębiorstwa potrzebują platformy umożliwiającej zapewnienie im ochrony zarówno przed znanymi, jak i przed nowymi zagrożeniami oraz skalowalność w celu dostosowania do potrzeb związanych z rozwojem działalności i pojawianiem się nowych usług. Potrzebna jest sprawdzona i skalowalna platforma obejmująca zarówno podstawowe technologie zabezpieczeń, jak i funkcje zabezpieczeń nowej generacji.

Oferowane przez firmę Fortinet kompleksowe systemy zabezpieczeń FortiGate to sprawdzone, dedykowane platformy zabezpieczeń, obejmujące zarówno tradycyjne technologie zabezpieczeń o najwyższym stopniu niezawodności, jak i mechanizmy ochrony przed zagrożeniami i złośliwym oprogramowaniem nowej generacji. Ponieważ Fortinet opracowuje wszystkie technologie zabezpieczeń wewnętrznie i nie korzysta z licencji innych producentów w odniesieniu do najważniejszych funkcji zabezpieczeń, wszystkie platformy FortiGate obejmują doskonale dostrojone mechanizmy ochrony wykorzystujące akcelerację sprzętową i umożliwiające szybką integrację nowych technologii zabezpieczeń oraz proste skalowanie na miarę potrzeb każdej szybko rozwijającej się firmy i każdego środowiska sieciowego niezależnie od ich wielkości. Firma Fortinet zapewnia również funkcje monitorowania i raportowania „in depth”, alarmujące administratorów i użytkowników o zagrożeniach w celu umożliwienia dalszej analizy i dostosowania. W połączeniu z usługami FortiGuard kompleksowe systemy zabezpieczeń FortiGate zapewniają ochronę sieci nowej generacji i działalności naszych klientów przed zagrożeniami – dziś i w przyszłości.