0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

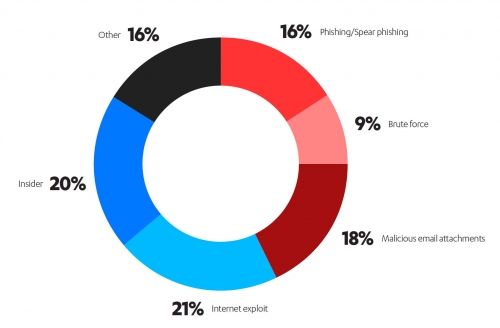

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Podczas gdy wielu administratorów sieci inicjuje projekty migracji do protokołu IPv6, inni specjaliści ds. informatyki nie wiedzą, od czego zacząć. W pierwszej części niniejszego biuletynu opisano znaczenie zabezpieczenia sieci przed zagrożeniami związanymi z protokołem IPv6 na długo przed dopuszczeniem w niej ruchu IPv6. W dalszej części przedstawiono kolejne etapy konieczne do rozpoczęcia zabezpieczania sieci w fazie przejściowej IPv4/IPv6.

Większość specjalistów ds. technologii informatycznych hołduje sprawdzonej filozofii: „Lepsze jest wrogiem dobrego”. Podejście to sprawdziło się w branży i nadal odzwierciedla dominujący sposób myślenia o globalnym standardzie komunikacji sieciowej IP (ang. Internet Protocol). Czwarta wersja protokołu IP działa jak należy. To prawda, że pula adresów uległa niemal całkowitemu wyczerpaniu, jednak problem ten rozwiązuje technologia NAT (ang. Network Address Translation) i miną lata, zanim organizacje będą zmuszone do wdrożenia w swoich sieciach kolejnej wersji protokołu IP. Kryzys zażegnany! Pora wrócić do rozwiązywania rzeczywistych problemów.

Nadejście szóstej wersji IP jest jednak nieuniknione. Pewnego dnia wdroży ją jeden ze strategicznych klientów lub usługodawca, zmuszając współpracowników do pójścia w jego ślady. A może nowa, potrzebna firmie aplikacja lub usługa będzie działała wyłącznie z protokołem IPv6. Natężenie ruchu IPv6 może być względnie niewielkie, niemniej jednak może on narazić organizację na nowe, poważne zagrożenia i w konsekwencji spowodować nagłe naruszenie bezpieczeństwa sieci o potencjalnie katastrofalnych skutkach.

Niniejszy przewodnik przeznaczony jest dla menedżerów ds. informatyki i składa się z dwóch głównych części, po których następuje krótkie podsumowanie. W pierwszej części opisano znaczenie zabezpieczenia sieci przed zagrożeniami związanymi z protokołem IPv6 na długo przed dopuszczeniem w niej ruchu IPv6. W drugiej przedstawiono kolejne etapy konieczne do rozpoczęcia zabezpieczania sieci w fazie przejściowej IPv4/IPv6.

Po pierwsze - nie szkodzić

To kolejna sprawdzona filozofia, stosowana przez lekarzy w opiece nad pacjentami, która również ma zastosowanie w informatyce. Zdaniem niektórych organizacji właściwym sposobem na rozpoczęcie migracji do protokołu IPv6 jest w pierwszej kolejności modernizacja infrastruktury sieciowej – zwykle chodzi o routery, począwszy od szkieletowych, a skończywszy na brzegowych. Ta zasadnicza zmiana może wręcz zachodzić w sposób niezamierzony, w wyniku planowej wymiany sprzętu lub rutynowych aktualizacji oprogramowania. Powszechną praktykę wśród dostawców sprzętu stanowi na przykład domyślne uruchamianie nowych funkcji obsługujących protokół IPv6.

Problem jest następujący: modernizacja infrastruktury routingu IP pod kątem protokołu IPv6 bez uprzedniej modernizacji produktów zabezpieczających sieć szkieletową – takich jak zapora, rozwiązania umożliwiające kontrolę aplikacji, zapobiegające włamaniom i chroniące przed złośliwym oprogramowaniem – powoduje narażenie sieci na realne szkody. Innymi słowy, może dojść do naruszenia bezpieczeństwa wymagającego pilnej interwencji.

Migracja z IPv4 do IPv6 stanowi bardzo złożony temat, znacznie wykraczający poza zakres niniejszego dokumentu. Dla wielu spośród związanych z nią zagadnień dostępne są liczne wskazówki, które można uzyskać z różnych źródeł. Niemniej jednak niezbędne jest w tym miejscu rozważenie w kontekście bezpieczeństwa przynajmniej niektórych słabych punktów, o których należy pamiętać przy wdrażaniu ruchu IPv6 w infrastrukturze sieciowej.

Konkretne rodzaje luk występujących w zabezpieczeniach infrastruktury sieciowej zależą od stosowanych w niej mechanizmów zabezpieczających i ich konfiguracji. Wszystkie sieci łączy jednak jedna ważna wspólna cecha: niezależnie od wybranego sposobu migracji (tunelowanie ruchu lub translacja) zwiększeniu ulega liczba wektorów ataku.

W przypadku tunelowania ruchu IPv6 przez IPv4 (6in4) niemożliwe może okazać się na przykład egzekwowanie polityk bezpieczeństwa bazujących na osadzonych w pakietach adresach źródłowych i docelowych. Z nietypowymi formatami pakietów używanymi w tunelowaniu i translacji może mieć również problemy mechanizm przeprowadzający głęboką analizę pakietów. Algorytmy analityczne może ponadto zmylić lub przeciążyć nadmierna fragmentacja pakietów.

Inną kwestią jest fakt, że niektóre systemy sieciowe i zabezpieczające, które obecnie realizują sprzętową obsługę protokołu IPv4, będą w stanie przetwarzać pakiety IPv6 wyłącznie z wykorzystaniem oprogramowania. Na wdrożenie najważniejszych funkcji w układach ASIC lub innego rodzaju akceleratorach sprzętowych potrzeba czasu. Wielu producentów zdecydowało się poczekać z inwestowaniem ograniczonych zasobów badawczo-rozwojowych do momentu osiągnięcia wystarczającego wzrostu popytu na obsługę protokołu IPv6. Poza obniżeniem wydajności wykonywanie złożonych obliczeń związanych z analizą pakietów za pomocą oprogramowania nieuchronnie zwiększa podatność systemu na ataki typu DoS (ang. Denial of Service), Distributed DoS i inne ataki mające na celu wyczerpanie zasobów CPU.

Hakerzy ewidentnie dostrzegli istnienie nowych luk w zabezpieczeniach i już zaczęli je wykorzystywać. W raporcie czasopisma InformationWeek Analytics na temat bezpieczeństwa protokołu IPv6 napisano: „Już czają się hakerzy, dla których IPv6 to okazja jedna na milion. Tyle nowego kodu i tyle czasu na wynajdywanie w nim luk.” Na szczęście, wprowadzając pewne niewymagające nadmiernych nakładów modyfikacje, organizacje mogą ograniczyć do minimum ryzyko wystąpienia luk w swoich sieciach.

Trzy etapy na drodze do bezpiecznej sieci gotowej na IPv6

Nawet jeśli organizacja zamierza opóźnić moment migracji do protokołu IPv6, trzeba wziąć pod uwagę pewien paradoks: chcąc wyeliminować z sieci wszelki ruch IPv6, trzeba wdrożyć w niej technologię IPv6. To jedyny sposób umożliwiający zablokowanie każdego (a przynajmniej każdego niechcianego) ruchu IPv6 – natywnego, tunelowanego lub poddawanego translacji. Dopiero wówczas, gdy organizacja jest gotowa rozpocząć migrację, może zmienić polityki bezpieczeństwa, aby umożliwić ruch IPv6 dla niektórych lub dla wszystkich aplikacji.

Proces migracji do protokołu IPv6 (odbywający się niezwłocznie lub z opóźnieniem) będzie postępował stopniowo, co z kolei będzie wymagało, aby mechanizmy zabezpieczające przez dłuższy czas obsługiwały zarówno protokół IPv4, jak też IPv6. Preferowaną metodą jest konfiguracja „dual stack”, w ramach której ruch IPv6 obsługiwany jest w trybie natywnym (w stosie IPv6) oraz w formie tunelowanej lub poddawanej translacji (w stosie IPv4).

Oto trzy etapy przygotowania organizacji na nieuniknioną migrację:

1. Inwentaryzacja zasobów. W ostatecznym rozrachunku protokół IPv6 wywrze wpływ na każde urządzenie i każdą aplikację w sieci. Pierwszym etapem na drodze do powodzenia migracji jest więc inwentaryzacja wszystkich urządzeń podłączonych do sieci. Najważniejsze są urządzenia składające się na infrastrukturę sieciową, zwłaszcza routery i systemy zabezpieczające, począwszy od szkieletowych, a skończywszy na brzegowych. Równie ważna jest jednak inwentaryzacja serwerów, podłączonych do sieci urządzeń pamięci masowej (jeśli wykorzystują protokół IP), urządzeń peryferyjnych takich jak drukarki, a także klientów.

2. Ocena dostępnych alternatyw. Po przeprowadzeniu inwentaryzacji należy dokonać oceny ogłoszonych przez poszczególnych dostawców planów rozwoju i ram czasowych na drodze do osiągnięcia pełnej zgodności z protokołem IPv6. Ocena ta ujawni stopień przygotowania dostawców i odpowie na pytanie, czy ich systemy wymagają prostej aktualizacji oprogramowania, aktualizacji sprzętu czy też całkowitej wymiany. Oto kilka dodatkowych wytycznych dotyczących sposobu przeprowadzania takiej oceny:

- Dociekliwość jest cnotą. Ważne, aby mieć pewność, że dostawca zapewni pełną zgodność funkcjonalną produktów w wersji IPv6. Przykładowo w branży bezpieczeństwa sieciowego wielu dostawców twierdzi, że obsługuje protokół IPv6. Jednak zdolność do przesyłania pakietów IPv6 z jednej strony zapory na drugą nie jest równoznaczna ze zdolnością do przeprowadzania głębokiej analizy pakietów w celu wyeliminowania złośliwej zawartości i/lub zablokowania niepożądanych aplikacji.

- Nie wolno wierzyć we wszystko, co piszą. Zapewnienia dostawców muszą dać się potwierdzić. W przypadku zabezpieczeń sieciowych może się to wiązać z testami mającymi na celu potwierdzenie, czy produkt jest w stanie wykrywać i blokować dla IPv6 te same zagrożenia, co w przypadku IPv4.

- Solidność rozwiązania IPv6 wymaga weryfikacji. Czy dostawca oferuje kompletne produkty, w pełni zgodne z protokołem IPv6? Czy też obecnie oferuje zaledwie ograniczone wsparcie dla protokołu IPv6, co wymagać będzie potencjalnie kosztownych i uciążliwych aktualizacji w przyszłości?

3. Budżetowanie i wdrożenie wybranego rozwiązania. Ocena dostępnych wariantów wszystkich systemów powinna wykazać, jaki jest najlepszy sposób postępowania w przypadku każdego z nich. Niektóre z systemów mogą w zadowalający sposób obsługiwać protokół IPv6 po przeprowadzeniu rutynowego uaktualnienia lub niedrogiej aktualizacji sprzętu i/lub oprogramowania. One właśnie powinny znaleźć się w budżecie i zostać wdrożone w pierwszej kolejności. Dopiero później można zająć się systemami, które wymagają całkowitej wymiany. Byłoby najlepiej, gdyby udało się je zastąpić nowymi w ramach planowej wymiany technologii. Zwlekanie z wymianą krytycznych mechanizmów zabezpieczających może jednak okazać się błędem, który doprowadzi do powstania w organizacji pewnych potencjalnie niebezpiecznych słabych punktów. Wszak ostatnią rzeczą, o jakiej marzy menedżer ds. informatyki, jest sytuacja, w której musi wytłumaczyć się z awaryjnego zapotrzebowania na środki konieczne do rozwiązania problemu, który można było i należało przewidzieć.

Wsparcie Fortinet dla protokołu IPv6

Wsparcie Fortineta dla protokołu IPv6 datuje się od 2007 r., gdy na rynek trafiły kompleksowe systemy zabezpieczeń FortiGate®. Implementacja podwójnego stosu (ang. dual stack) została przetestowana i zweryfikowana przez zewnętrzne laboratoria wyznaczone przez rząd USA. Produkt ten z powodzeniem wdrożono w wielu sieciach dużych przedsiębiorstw, dostawców usług i agencji rządowych. Fortinet oferuje ponadto regularne aktualizacje swoich platform zabezpieczających za pośrednictwem usług FortiGuard Security Services, zapewniając ochronę w czasie rzeczywistym wszystkim organizacjom dokonującym migracji do protokołu IPv6.

Wyposażone w dwa stosy rozwiązanie FortiGate uzyskało certyfikat Departamentu Obrony USA (ang. Department of Defense, DoD) dla produktów IPv6, przechodząc testy prowadzone przez ośrodek JITC (ang. Joint Interoperability Test Command). Urządzenia FortiGate od 2008 r. znajdują się na prowadzonej przez Departament Obrony liście aprobowanych produktów UC APL (ang. Unified Capabilities Approved Products List) dla protokołu IPv6. System operacyjny FortiOS™, który pracuje na wszystkich urządzeniach FortiGate, otrzymał ponadto certyfikat programu IPv6 Ready, nadawany przez IPv6 Forum – globalne konsorcjum dostarczające wytyczne techniczne w zakresie wdrażania technologii IPv6.

System FortiOS z powodzeniem spełnił wszystkie wymagania w zakresie wsparcia typu Core Suport dla drugiej fazy wdrożenia protokołu IPv6 przez produkty do routingu, potwierdzając w ten sposób zgodność funkcjonalną urządzeń FortiGate z innymi produktami IPv6. Systemy FortiAnalyzer™ i FortiManager™ firmy Fortinet oferują możliwość zintegrowanego, scentralizowanego zarządzania, zaawansowanego provisioningu, raportowania, rejestrowania, inicjowania alarmów i korelacji zdarzeń na potrzeby produktów zabezpieczających Fortinet. Najlepszym sposobem, aby się o tym przekonać, jest sprawdzenie, czy produkty posiadają uznawane certyfikaty, wystawione przez zewnętrzne ośrodki, w żaden sposób niezwiązane z dostawcą.

To, co jest dobre dziś, za chwilę będzie do niczego. Tym „czymś” jest sieć firmowa. Nadejście protokołu IPv6 jest nieuniknione – podobnie jak istnienie luk w nieobjętych ochroną sieciach. Najważniejszym zadaniem menedżera ds. informatyki powinno zatem być upewnienie się, że nie szkodzi pacjentowi (czytaj: sieci firmowej).

To prawda, że aktualizacja i/lub wymiana zabezpieczeń na przestrzeni całej infrastruktury sieciowej będą pracochłonne i mogą być kosztowne. Jednak informatycy sprawujący pieczę nad siecią, tak jak lekarz opiekujący się pacjentem, powinni wziąć sobie do serca stare porzekadło: Lepiej zapobiegać niż leczyć.

Dalsze informacje na temat obsługi protokołu IPv6 przez rodzinę produktów firmy Fortinet do ochrony sieci firmowych można znaleźć na stronie internetowej firmy Fortinet: www.fortinet.com.