0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

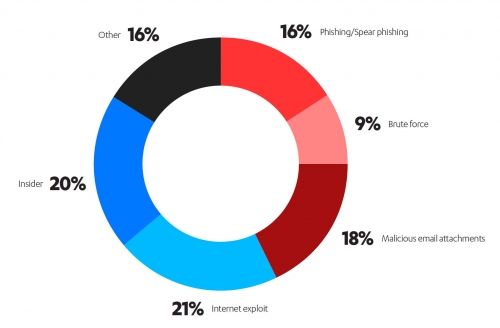

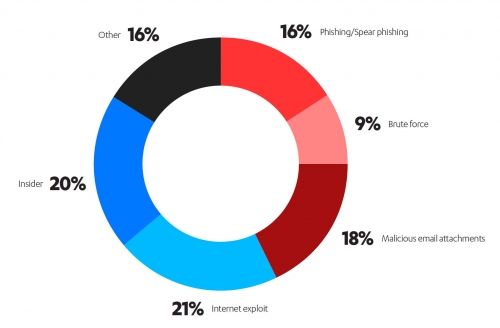

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Aktualności

Ilość : 5

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Tracisz 180 tys. rocznie

Jeśli pracownik poświęci w ciągu dnia pracy 1 godzinę na strony typu allegro, facebook, nasza klasa, pudelek to rocznie zmarnuje 28 dni pracy co stanowi ponad

10-11-2015 Więcej

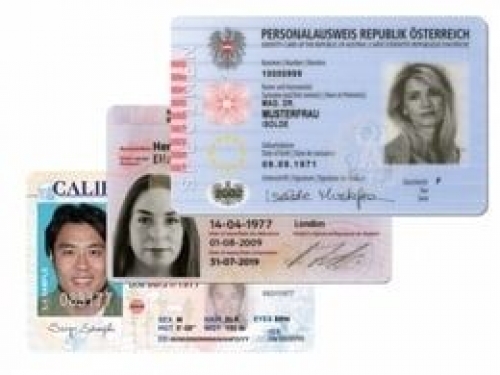

Dane osobowe

Dane osobowe to wszelkie informacje, które mogą być użyte do identyfikacji, kontaktu lub zlokalizowania danego osobnika. Naturalnie, obejmują one wszelkie unikalne fragment danych, które można powiązać z konkretną osobą takie jak nazwisko, adres, data urodzenia, numer telefonu, nr ubezpieczenia społecznego, prawo jazdy, lub historia medyczna.

Termin Dane osobowe zakorzenił się w języku międzynarodowym w ostatnich latach, w dużej mierze z powodu wartości danych oraz częstego celu ataków cyberprzestepców.

Tymczasem nie ulega wątpliwości, że kradzież tożsamości ma jedynie stały trend wzrostowy dzięki nowym metodom pozyskiwania danych takimi jak, portale społecznościowe, aplikacje oraz urządzenia mobilne które ułatwiają pracę cyberprzestępców.

Ponadto nowe regulacje oraz wymagania, które pojawiły się w ciągu ostatniej dekady również nadały nowe znaczenie terminowi Dane osobowe wzmacniając mechanizmy bezpieczeństwa zapewniające im ochronę. Realizacja federalnych i branżowych standardów wymuszających zgodność z określonymi wytycznymi takimi jak SOX, HIPAA, HITECH i PCI DSS są po części odpowiedzią na wzrost kradzieży tożsamości wynikających w dużej mierze od rosnącej dostępności do Danych osobowych.

Aktualnie, w świetle rosnącej liczby naruszeń danych osobowych, mechanizmy egzekwowania są coraz bardziej represyjne w stosunku do coraz większej ilości organizacji rutynowo obsługujących i przechowujących najbardziej poufne dane klientów. Inżynier oraz dyrektor kanału sprzedaży US Fortinet Jason Clark, w niedawnym wywiadzie powiedział, że widzi wzrost zapotrzebowania na ochronę danych wśród spółek publicznych, bankowych i finansowych podlegającym zaostrzonym przepisom GLB oraz SOX w których podstawową formą płatności są karty kredytowe.

"Ochrona danych w tych typach organizacji staje się nie tylko kluczowa dla utrzymania ich działalności, ale szczerze mówiąc, pomoże uchronić przed poważnymi karami finansowymi lub nawet więzieniem" powiedział.

Brak zgodności z wymogami bezpieczeństwa może być powodem otrzymania kary finansowej minimum 500000 dolarów. Wysokość kary może być łatwo zwiększona z powodu kosztów naprawiania i rekultywacji naruszonych obszarów, nawet jeśli klient utracił swoje dane osobowe w sposób z powodu zaniedbań lub przypadkiem.

"W przypadku ujawnienia informacji o koncie bankowym, podmiot zobowiązany jest najpierw do powiadomienia wszystkich potencjalnych zainteresowanych klientów w formie tekstowej" powiedział. "Koszt oraz czas poświęcony na poinformowanie klientów oraz naprawę sytuacji może być bardzo wysoki. Biorąc za przykład np. produkcję nowych kart kredytowych, zwłoka może doprowadzić do poważnego naruszenia interesów danej firmy"

Następnie, w świetle public relations i konsekwencji prawnych oraz finansowych z tytułu naruszenia coraz bardziej rygorystycznych zasad zgodności, groźba utraty lub narażenia danych osobowych wystarczy by zasiać strach w sercach administratorów IT i spowodować nieprzespane noce wśród kadry zarządzającej.

Należy pamiętać, że dane nigdy nie w 100 procentach nie będą bezpieczne, zwłaszcza, gdy przechowywane są na serwerach mających dostęp do Internetu oraz, które borą udział w rutynowych transakcjach na wciąż zmieniających się aplikacjach. Jednak istnieją pewne najlepsze praktyki organizacje które można zastosować w celu oddalenia zagrożeń.

„Zarządzanie i edukacja pracowników jest kluczowym czynnikiem w ograniczaniu ryzyka”, powiedział Clark, czyli tam, gdzie wchodzą w grę odpowiednie urządzenia do zabezpieczenia. W szczególności w przypadku ochrony danych opartej na rolach, które nie tylko zarejestrują oraz powiadomią dział IT o naruszeniach ale również dadzą im narzędzia do reakcji na nie. Reakcja może ograniczać się do archiwizacji transmisji danych lub do ostrzegania osoby zarządzającej w celu stworzenia kwarantanny użytkownika lub przekierowania ruchu z pominięciem następnych transakcji w celu dokładniejszego zbadania zagrożenia.

Ale w tym przypadku, wiedza pracowników ma duże znaczenie, i jednym z najważniejszych kroków organizacji które należy podjąć będzie kompleksowa ocena lokalizacji wszystkich swoich obszarów ryzyka. Zasadniczo oznacza to, że firmy będą musiały określić, gdzie wszystkie przechowywane są Dane osobowe, kto ma dostęp do informacji oraz jak są przekazywane, zarówno wewnątrz jak i poza granicami organizacji, powiedział Clark. Jak tylko dane zostaną zebrane oraz skatalogowane, na głowie administratora IT pozostanie wdrożenie właściwych polityk bezpieczeństwa chroniących te dane.

"Aktualizowana polityka bezpieczeństwa pomoże wykrywać nowo powstałe kierunki zagrożeń," powiedział Clark. "Gdy polityka bezpieczeństwa jest zdefiniowana, możemy podjąć niezbędne kroki, aby wdrożyć model egzekwowania zasad w celu ochrony prywatnych danych."

Materiał pochodzi ze strony http://blog.fortinet.com/. Opracowany przez Stefanie Hoffman