0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

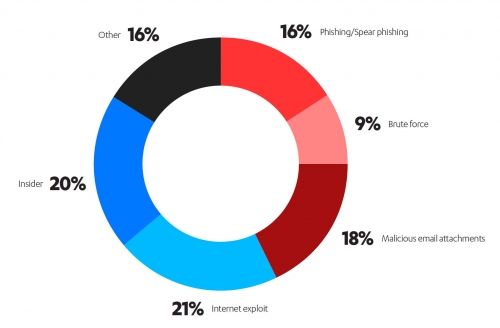

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Wyrafinowana lecz prosta ochrona antywirusowa, zaawansowana ochrona przed zagrożeniami, filtrowanie stron internetowych oraz egzekwowanie polityk. Dzięki Sophos Endpoint Protection ochrona antywirusowa komputerów z systemem Windows, Mac oraz Linux przed zaawansowanymi zagrożeniami oraz ukierunkowanymi atakami staje się prosta. Nasza ochrona stacji roboczych nowej generacji łączy w sobie innowacyjne technologie takie, jak wykrywanie podejrzanego ruchu wraz z danymi o inteligencji zagrożeń otrzymywanymi bezpośrednio z SophosLabs w czasie rzeczywistym, by chronić, wykrywać i przeciwdziałać zagrożeniom bez trudu.

| W skład licencji Sophos Enduser Protection (EU2H1CSAA) wchodzi | |

| Licencja Endpoint Protection Advanced |

|

| Licencja Sophos Mobile Control Standard |

|

| Licencja Sophos for Network Storage (dla NetApp, EMC, Oracle/Sun, ICAP-compliant) | |

| Ochrona antyspamowa PureMessage dla Microsoft Exchange | |

Najważniejsze informacje

| Innowacyjna ochrona zawierająca m.in. oprogramowanie antywirusowe, HIPS, wykrywanie podejrzanego ruchu | |

| Kontrola stron internetowych, aplikacji, urządzeń oraz danych dla kompleksowego egzekwowania polityk | |

| Filtrowanie stron internetowych na stacjach roboczych niezależnie od tego, czy użytkownicy są w sieci korporacyjnej czy nie | |

| Szybkie działanie nawet na starszych komputerach | |

| Proste, centralne zarządzanie | |

| Elastyczne wdrożenie - możliwość wyboru pomiędzy chmurą a instalacją w sieci korporacyjnej | |

| Opcjonalnie zarządzanie urządzeniami mobilnymi i ich bezpieczeństwem |

Innowacyjna ochrona

Sophos Endpoint Protection wykracza daleko poza ochronę opartą na sygnaturach znanego złośliwego oprogramowania i koreluje podejrzane zachowania i działania wraz z wykorzystaniem wiedzy SophosLabs na temat zagrożeń w czasie rzeczywistym. Od złośliwych adresów URL, poprzez kod wykorzystujący luki bezpieczeństwa, przez nieoczekiwane zmiany systemowe aż do ruchu typu zarządzaj i kontroluj (ang. command and control traffic), łączymy wszystkie elementy, by chronić stacje robocze i dane. Rezultatem tego jest mniej zainfekowanych komputerów i lepsza ochrona przed ukierunkowanymi atakami i naruszeniami danych.

Pełna kontrola

Łatwe egzekwowanie polityk dostępu do stron internetowych, aplikacji, urządzeń i danych, dzięki niewidocznej integracji agenta na stacjach roboczych wraz z konsolą zarządzającą.

Web Control kontrola stron internetowych wykorzystująca kategorie stron egzekwowana w sieci firmowej i poza nią

Application Control blowanie aplikacji według kategorii lub nazwy przez proste wybranie aplikacji i kliknięcie

Device Control kontrolowanie dostępu do wymiennych nośników pamięci i urządzeń mobilnych

Data Control kontrola przed przypadkową utratą danych (DLP) za pomocą reguł już wbudowanych lub własnych

Szybkość działania

Sophos Endpoint Protection jest nieustannie poprawiany, aby gwarantował najlepszą wydajność. Lekki agent utrzymuje odpowiedni poziom bezpieczeństwa bez spowalniania pracy użytkowników. Aktualizacje są małe – zazwyczaj poniżej 30 KB, więc nie mają one wpływu na działanie sieci ani stacji roboczych.

Wyrafinowana prostota

Podobnie jak ulubiony telefon czy aplikacja internetowa, Sophos Endpoint Protection zapewnia zaawansowaną funkcjonalność w połączeniu z prostym, intuicyjnym interfejsem użytkownika. Szybkie i łatwe wdrożenie, dobrze wyważone polityki domyślne i automatyczna konfiguracja HIPS, to tylko kilka przykładów, jak tworzymy bezpieczeństwo inaczej.

Elastyczny system licencjonowania i wdrażania

Możliwość wyboru konsoli w chmurze lub jej instalacja w sieci firmowej - w zależności od tego, co lepiej odpowiada wymaganiom firmy. Chmura Sophos oferuje konsolę internetową z politykami, które są przypisane do użytkowników i urządzeń. Instalacja konsoli zarządzającej w swojej sieci daje pełną kontrolę nad zarządzaną infrastrukturą. Obydwie konsole gwarantują doskonałą wydajność i ochronę w modelu licencjonowania zależnym tylko od liczby użytkowników.

| Sophos Cloud Enduser Protection |

Sophos Cloud Endpoint Protection Advanced |

Sophos Cloud Endpoint Protection Standard |

Enduser Protection | Endpoint Protection Advanced | Endpoint Protection Standard | |

| Zarządzanie | W chmurze, utrzymywane przez Sophos | Instalowane na Windows, wdrożenie w sieci klienta | ||||

| Polityki dla użytkowników | - | - | - | |||

| Ochrona anti-malware | ||||||

| HIPS | ||||||

| Bezpieczeństwo stron internetowych | ||||||

| Filtrowanie stron internetowych | ||||||

| Malicious traffic detection | - | wkrótce | wkrótce | - | ||

| Ocena łatek | - | - | - | - | ||

| Kontrola aplikacji | - | - | - | |||

| Kontrola urządzeń | - | |||||

| DLP | - | - | - | - | ||

| Klient firewall | - | - | - | |||

| Administracja w oparciu o role | - | - | - | |||

| Synchronizacja z Active Directory | - | |||||

| AntySpam i AntyMalware dla Microsoft Exchange | - | - | - | |||

| Antymalware dla rozwiązań macierzowych (NetApp, EMC, Oracle) |

- | - | - | - | ||

| Zarządzanie urządzeniami mobilnymi | - | - | - | - | ||

| Zintegrowane szyfrowanie dla urządzeń mobilnych, bezpieczeństwo Android i filtrowanie stron internetowych |

- | - | - | Opcja | - | - |

| Wspierane systemy operacyjne | Windows, Mac; iOS, Andriod | Windows, Mac | Windows, Mac | Windows, Mac, Linux; iOS, Android, Windows Mobile, Windows Phone, BlackBerry | Windows, Mac, Linux | Windows, Mac |