0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

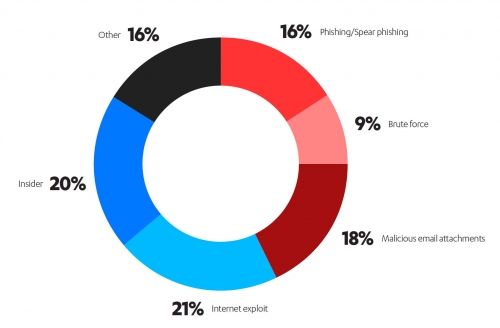

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Technologia ASQ - Nieodłącznym elementem dobrego UTM jest skuteczny Intrusion Prevention System – w skrócie IPS – czyli system rozwiązań chroniących sieć komputerową przed włamaniem. Inni producenci urządzeń UTM dodają IPS do już istniejącej, stosowanej od lat architektury zapory. Rozwiązanie takie ma jedną bardzo dużą wadę, która wynika z faktu, że pakiet musi być skanowany wielokrotnie przez kolejne moduły zaimplementowane w urządzeniu. Skutkiem tego jest znaczne wydłużenie czasu potrzebnego na przeanalizowanie każdego z pakietów.

W urządzeniach STORMSHIELD rozwiązaliśmy ten problem redefiniując myślenie o zabezpieczeniu sieci, łącząc firewalla z systemem IPS na poziomie jądra systemowego, przez co uzyskano najszybsze tego typu rozwiązanie dostępne na rynku.

Firma NETASQ dokonała tego w pierwszym roku swojej działalności, patentując unikalną technologię proaktywnego wykrywania ataków o nazwie ASQ (Active Security Qualification).

- Oferuje ona wysoki poziom bezpieczeństwa sieci, właśnie dzięki analizie przesyłanych pakietów na poziomie jądra systemu operacyjnego o nazwie NETASQ Secured BSD (NS-BSD).

- Wyróżnia się także znakomitą wydajnością, wykonując niemal trzykrotnie mniej operacji przy analizie pakietu niż konkurencyjne systemy IPS.

Analizie, w poszukiwaniu zagrożeń i ataków, poddawany jest cały ruch sieciowy od drugiej do siódmej warstwy modelu ISO/OSI. W konsekwencji system ASQ, w konfrontacji z rozwiązaniami pozostałych producentów systemów IPS, uzyskuje niespotykaną w innych urządzeniach UTM szybkość działania.

Cały ruch na styku sieci lokalnej z siecią WAN skanowany jest przy pomocy trzech metod analizy:

- Analiza heurystyczna - Pierwsza faza sprawdzania ruchu opiera się na statystyce i wielostronnej obserwacji zachowania przychodzących pakietów. Na podstawie dotychczasowego ruchu i założeń dotyczących możliwych zmian w zachowaniu pakietów, analiza heurystyczna określa czy dany ruch jest pożądany, czy może stanowi zagrożenie dla bezpieczeństwa naszej sieci.

Analiza heurystyczna obejmuje m.in. defragmentację, łączenie pakietów w strumienie danych, sprawdzanie nagłówków pakietów i weryfikację protokołów aplikacyjnych. Dzięki temu rozpoznaje i neutralizuje pakiety zdolne zdestabilizować docelową aplikację i umożliwić włamanie do chronionej sieci.

- Analiza protokołu - Podczas drugiej fazy sprawdzania kontrolowana jest zgodność ze standardami RFC (Request for Comments) całego ruchu sieciowego, przechodzącego przez urządzenie STORMSHIELD. Dokumenty RFC opisują wszystkie stosowane w sieciach standardy przesyłu informacji od warstwy fizycznej, aż po warstwę aplikacji. Tylko ruch zgodny ze standardami może zostać przepuszczony dalej. Kontroli poddawane są nie tylko poszczególne pakiety, ale także połączenia i sesje.

W ramach technologii ASQ dla poszczególnych typów ruchu sieciowego w warstwie aplikacji opracowane zostały specjalne wtyczki programowe (tzw. pluginy), pracujące w trybie kernel-mode, czyli bezpośrednio w jądrze systemu operacyjnego. Po wykryciu określonego typu ruchu (np. HTTP, FTP, SMTP) automatycznie uruchamiana jest odpowiednia wtyczka, która specjalizuje się w ochronie danego protokołu. Rodzaj stosowanych zabezpieczeń jest w urządzeniach STORMSHIELD dynamicznie dostosowywany do rodzaju przepływającego ruchu.

- Analiza kontekstowa - Trzecia faza weryfikacji polega na rozpoznawaniu typowych ciągów danych, umieszczonych w przesyłanych pakietach pozwalających na wykorzystanie podatności lub luk w oprogramowaniu. W tym przypadku zasadnicze znaczenie ma kontekst, w jakim zostały wykryte pakiety charakterystyczne dla określonego ataku. Kontekstem są tutaj np. rodzaj połączenia, protokół czy port. W ten sposób sieć jest chroniona przed najnowszymi zagrożeniami, dla których sygnatury jeszcze nie powstały. Wystąpienie sygnatury ataku w niewłaściwym dla tego ataku kontekście nie powoduje reakcji systemu IPS.

Zastosowanie sygnatur kontekstowych pozwala na znaczne zwiększenie skuteczności wykrywania ataków przy jednoczesnym ograniczeniu ilości fałszywych alarmów praktycznie do zera.